как зашифровать телефон самсунг

Настройки безопасности на Самсунг

Дополнительно разберем интеллектуальную систему защиты Samsung Pass и Knox. Какие возможности они предлагают, разберем основные настройки.

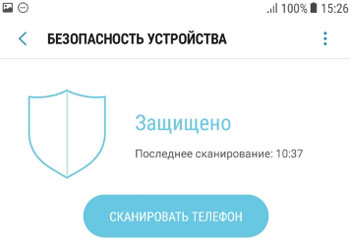

Сканирование телефона

В смартфон уже установлен штатный антивирус/файрвол (на базе антивируса McAfee), который находит и обезвреживает вирусы и угрозы. Чтобы просканировать телефон, переходим в Настройки – Оптимизация – Безопасность устройства.

приложение сканирует все установленные программы в телефоне.

Активная защита Knox

Такая защита применяется в телефонах и планшетах Samsung. Она работает на базе антивирусного комплекса McAfee и обеспечивать дополнительную защиту от вредоносных атак. При первом запуске нужно согласиться с условиями использования (лицензией), телефон перезагрузится. Для включения защиты перейти в Настройки – Оптимизация – Безопасность устройства – Активная защита Knox.

Для пользователей разработчики предлагают полную защиту информации на мобильном устройстве и безопасный способ доступа в сеть (через VPN и антивирусные NS-сервера). Если вам это нужно, перейдите по ссылкам.

Samsung Pass

Это встроенная интеллектуальная система распознавания пользователя с помощью биометрических данных – простой и безопасный способ подтверждения личности. Вам больше не нужно запоминать сложные пароли или графические ключи. Что предлагает этот сервис?

Используйте биометрические данные, чтобы получить быстрый и безопасный доступ к избранным приложениям и службам. Биометрические данные будут зашифрованы и защищены благодаря Samsung Knox. Указывать имя пользователя и пароль больше не потребуется. Для входа на сайт в интернете достаточно будет воспользоваться своими биометрическими данными.

Внимание! В телефоне должны быть соответствующие датчики для использования сервиса Samsung Pass.

Для настройки и регистрации перейдите в Настройки – Экран блокировки – Samsung Pass. Перед использованием сервиса нужно сначала зарегистрировать свой отпечаток пальца, снимок лица или радужки глаза.

Дополнительно можно применить стилус для использования своей электронной подписи в системе идентификации личности через биометрические данные.

Как использовать Samsung Pass на сайтах?

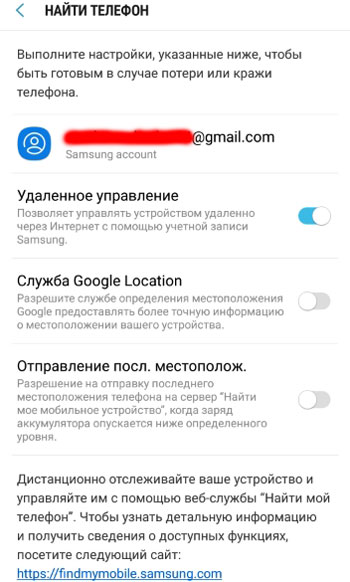

Найти телефон

Очень классный сервис – поиск телефона и удаленное управление им с помощью учетной записи Samsung. Например, вы потеряли телефон. Можно через интернет найти его местоположение, заблокировать, стереть все данные или вывести на экране сообщение, чтобы нашедший позвонил вам и вернул телефон (за вознаграждение).

Это приложение действительно защищает вас от воров. Какой смысл красть телефон, если его владелец может в любой момент заблокировать устройство, превратив его в “кирпич”?

ОБЯЗАТЕЛЬНО настройте этот сервис у себя на телефоне! Переходим в Настройки – Экран блокировки и безопасность – Найти телефон.

После всех этих настроек можно удаленно следить за своим смартфоном через сайт findmobile.samsung.com.

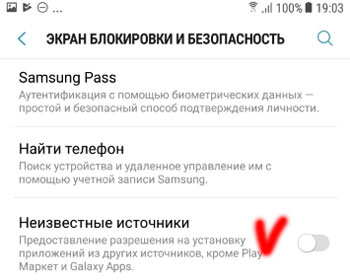

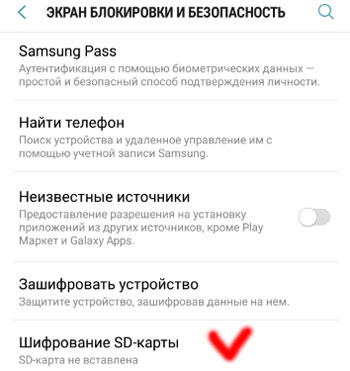

Неизвестные источники

Опция предоставляет разрешение на установку приложений из других источников, кроме Google Play Маркет и Galaxy Apps. Перед активацией опции помните, что неизвестные приложения могут нанести вред устройству и личным данным, содержать вирусы.

Для активации перейдите в Настройки – Экран блокировки и безопасность – Неизвестные источники.

Когда можно включить установку приложений из неизвестных источников?

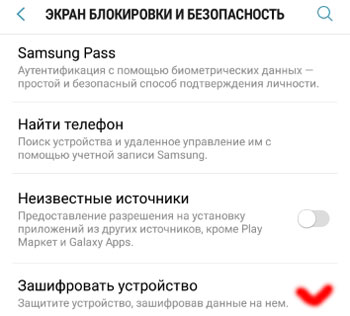

Зашифровать устройство

Эта опция позволяет защитить устройство, зашифровав все данные на нем. Вы можете шифровать учетные записи, любые настройки, установленные приложения и игры + их данные (кэш, сохранения), а также все свои мультимедийные (фото, видео, музыка) и любые другие файлы.

Для шифрования перейдите в Настройки – Экран блокировки и безопасность – Зашифровать устройство.

По времени шифрование может длиться до 12 часов, в зависимости от количества данных на телефоне. Перед началом шифрования телефон должен быть заряжен, не отключайте его от розетки во время самого процесса. Т.е. если шифрование будет прервано (села батарейка), все или часть данных будет потеряна.

Шифрование SD-карты

Опция аналогична шифрованию самого телефона. Все настройки и советы смотрите выше. опция доступна по адресу: Настройки – Экран блокировки и безопасность – Шифрование SD-карты.

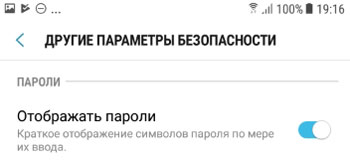

Отображать пароли

Еще одна надстройка безопасности телефона. Функция отображения паролей кратковременно отображает символы пароля по мере их ввода. Включите для удобства набора паролей.

Перейдите в Настройки – Экран блокировки – Другие параметры безопасности – Отображать пароли.

При этом сам пароль будет скрыт звездочками – злоумышленник его не прочитает.

Служба обновления безопасности

Служба следит за обновлением политики безопасности для укрепления защиты вашего смартфона и отправляет отчеты о безопасности в Samsung по сети Wi-Fi для анализа. Перед отправкой отчета все данные шифруются, так что вы ничем не рискуете.

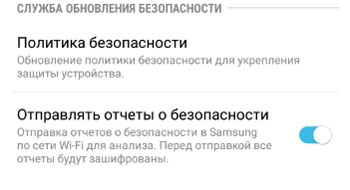

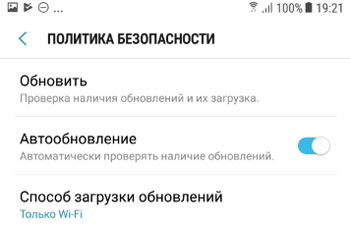

Политика безопасности

Для управления безопасностью перейдите в Настройки – Экран блокировки и безопасность – Другие параметры безопасности – Политика безопасности.

Отправлять отчеты о безопасности

Как я писал выше, эта служба отправляет отчеты в компанию Самсунг по Wi-Fi, так что мобильный трафик расходоваться не будет. Включите опцию – так компания Самсунг будет лучше обеспечивать безопасность своих устройств.

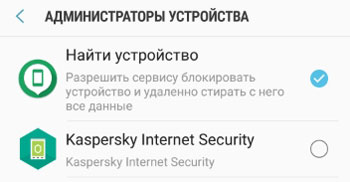

Администраторы устройства

Это служба администрирования вашего телефона. Можно просмотреть и отключить администраторов устройства. Администратор – это та служба, которая обладает неограниченными возможностями на вашем смартфоне: может удалить все данные, заблокировать устройство, следит за вами и многое другое.

Для выбора администратора переходим в Настройки – Экран блокировки и безопасность – Другие параметры безопасности – Администраторы устройства.

У меня в качестве администратора стоит сервис “Найти устройство”, как и у большинства. Он может удалять все данные, изменять пароль разблокировки экрана, блокировать экран, отключать любые функции в телефоне.

Рекомендую использовать этот сервис – он найдет ваш телефон в случае потери/кражи и сохранить все ваши данные в конфиденциальности (может всё удалить дистанционно).

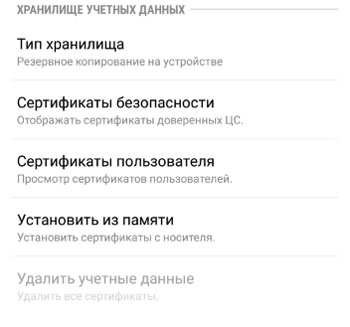

Хранилище учетных данных

Здесь хранятся все сертификаты безопасности и цифровые подписи (лицензии) установленных приложений, ваши сертификаты.

Перейдите в Настройки – Экран блокировки и безопасность – Другие параметры безопасности – Хранилище учетных данных.

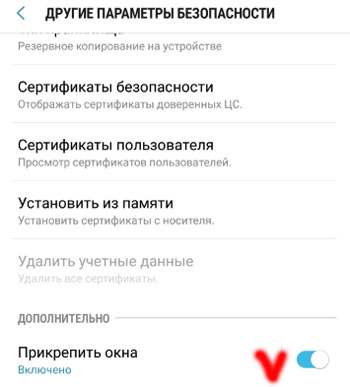

Прикрепить окна

Полезная функция – закрепляет приложение на экране устройства. Если на экране телефона закреплено приложение, вызовы, сообщения и другие функции могут быть недоступны. Также будет невозможен доступ к другим приложениям.

Для включения перейдите в Настройки – Экран блокировки и безопасность – Другие параметры безопасности – Прикрепить окна.

Чтобы прикрепить программу на экране:

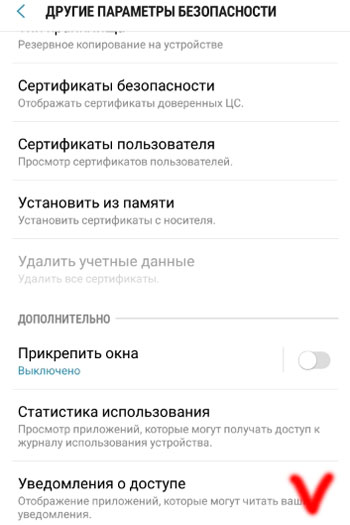

Статистика использования

Просмотр приложений, которые могут получать доступ к журналу использования устройства. Эта настройка ничем не примечательна и нам неинтересна.

Уведомления о доступе

Отображение приложений, которые могут читать ваши уведомления. Лучше запретить доступ для всех приложений в целях безопасности. Т.к. для доступа в интернет-банк пароли часто приходят через push-уведомления, которые может прочесть вредоносная программа и перехватить доступ к вашему интернет-банку.

Перейдите в Настройки – Экран блокировки и безопасность – Другие параметры безопасности – Уведомления о доступе.

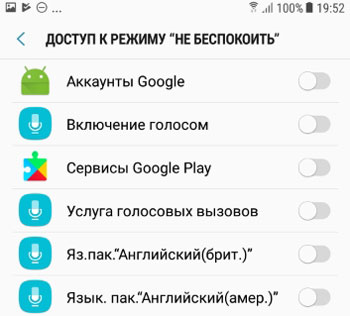

Доступ к режиму “Не беспокоить”

Какие приложения могут изменять параметры режима “Не беспокоить”. Т.е. вы включили этот режим, чтобы отдохнуть от звонков, смс и уведомлений, а какая-то программа все перенастроила и присылает вам рекламу или смс.

Отключите доступ для всех приложений. Перейдите в Настройки – Экран блокировки … – Другие параметры … – Доступ к режиму…

На этом всё. Мы разобрали все основные настройки безопасности для смартфонов на базе ОС Андроид. Есть замечания и вопросы? Пишите в комментариях.

Secured by Knox — механизмы мобильной безопасности Samsung

Если у вас телефон Samsung, то вы, возможно, замечали на экране загрузки фразу «Secured by Knox». Что это вообще значит? Под катом – описание платформы мобильной безопасности, предустановленной на большинстве смартфонов и планшетов Samsung. Это первый русскоязычный обзор того, какие механизмы вообще существуют в решении Knox.

Введение

В 2019 году компания Samsung Electronics отметила 50 лет, а еще этот год отмечен другой круглой датой – 10 лет с момента выпуска первого устройства линейки Galaxy — GT-I7500. Вот так выглядела эта модель:

По сегодняшним меркам телефон имел очень скромные характеристики: экран размером 3.2 дюйма и процессор с тактовой частотой всего в 528 МГц, работал под управлением одной из первых версий ОС Android. Собственно говоря, в 2009 году модель не была уникальной: на рынке были устройства на открытой ОС Android со схожими аппаратными характеристиками на платформе ARM. Было понятно, что для успеха нужна «изюминка», выделяющая компанию из общего ряда.

Несомненно, открытость операционной системы повлияла на успех ОС Android: по оценкам IDC на октябрь 2019 она установлена на 87% проданных смартфонах, и это число продолжает расти. Но и тогда, и сейчас, вопрос безопасности Android – одна из часто обсуждаемых тем.

Samsung представила платформу Knox, как ответ на вызовы в области информационной безопасности мобильных устройств. Первая редакция Knox (старое название «SAFE» или «Samsung for Enterprise») вышла в 2012 году вместе с Galaxy S3.

Последняя на сегодняшний день мажоритарная версия платформы (3.0) была выпущена вместе с Galaxy S9 в 2018. Актуальная версия на момент написания статьи — 3.4. Название Knox происходит от Форт-Нокса – одного из самых защищенных хранилищ золотых запасов в мире.

Что же такое Knox? Сейчас под этим названием (или уже правильнее брендом) понимается всё, что связано в Samsung с мобильной безопасностью. Сюда относят менеджер паролей Samsung Pass, Защищённая папка, платёжный сервис Samsung Pay, и целое семейство корпоративных решений, но в основе этого лежит платформа Knox.

Важной особенностью платформы Samsung Knox является то, что она базируется на аппаратных механизмах. Компания Samsung, как производитель в том числе и аппаратных компонентов, может контролировать весь процесс производства, сборки и конфигурации устройства, и, следовательно, проектировать механизмы безопасности, основанные на аппаратных возможностях.

Сюда включаются следующие принципы:

Платформа Knox решает и эту задачу:

Построение доверенной среды

Перед тем, как углубиться в рассмотрение отдельных механизмов, нужно пару слов сказать об основе всех аппаратных механизмов защиты платформы Knox – архитектуре TrustZone-based Integrity Measurement Architecture (TIMA). Она базируется на ARM TrustZone Framework.

В парадигме TrustZone существует 2 «мира» (области):

Источник: www.arm.com

Функционал телефона делится между этими двумя областями следующим образом:

Аппаратный корень доверия

Уже в момент производства на заводе, во время установки программного обеспечения (ПО), на мобильном устройстве создаются криптографические ключи. Рассмотрим 2 основных ключа:

Производство устройств на фабрике Samsung Electronics, г. Гуми, Южная Корея

Загрузка устройства

Безопасная загрузка (Secure Boot)

Процесс загрузки устройства состоит из цепочки загрузчиков, каждый из которых проверяет подпись следующего компонента, после чего запускает его. Если проверка не проходит, процесс загрузки прерывается. Данный механизм называется Secure Boot, в своей работе он использует Samsung Secure Boot Key (SSBK) – асимметричную пару ключей в аппаратном хранилище.

Secure Boot гарантирует загрузку устройства только с помощью доверенных загрузчиков Samsung. Если один из загрузчиков скомпрометирован, то запуск устройства прерывается, предотвращая потенциальную компрометацию устройства.

Доверенная загрузка (Trusted Boot)

Secure Boot путем проверки подписи решает проблему сторонних загрузчиков, но не решает проблему старых, неактуальных версий, потенциально несущих в себе ряд известных уязвимостей. Поэтому разработан механизм доверенной загрузки Trusted Boot, работающий поверх Secure Boot. Он проверяет актуальность версии загрузчика. Результаты проверки записываются в защищённую память в TrustZone Secure World и могут быть использованы для будущих проверок.

Knox Verified Boot (KVB)

В момент начала загрузки ОС активируется ещё один механизм, называемый Knox Verified Boot. KVB – расширение механизма Android Verified Boot (AVB). Помимо стандартных метрик, контролируемых AVB, KVB также учитывает результаты, полученные Trusted Boot и Secure Boot (т.е. целостность загрузчиков и их актуальность). За счёт выполнения всех операций KVB в загрузчике, данная проверка является надёжной и безопасной (процедура осуществляется вне проверяемого объекта).

Компонент Knox Verified Boot является достаточно новым и поддерживается устройствами, начиная с Samsung S10, работающих под управлением операционной системы Android P или более поздних версий.

Графически процесс загрузки устройства, защищённого механизмами Knox можно представить следующим образом:

Аппаратный флаг Knox Warranty Bit

Knox Warranty Bit — функция безопасности, позволяющая зафиксировать факт установки неофициальной версии системного программного обеспечения на устройство. Устройства со сработавшим Warranty Bit не могут использовать некоторый функционал, например, Knox Workspace. Флаг не может быть возвращён в исходное состояние. Он гарантирует, что устройство Samsung ранее запускалось только с доверенной ОС.

Рис. Слева кастомная прошивка, KNOX WARRANTY VOID 0x1

Аппаратная блокировка возврата к старым версиям ПО (Rollback Prevention)

Старые версии загрузочных компонентов могут содержать уязвимости. Rollback prevention – функция, блокирующая возврат на более старую версию ОС. Минимальная версия загрузчика, возможная для прошивки, хранится в защищённой области. Минимальная возможная версия ядра ОС хранится в самом загрузчике. При штатном обновлении системы, минимально допустимые версии загрузчика и ОС повышаются. Вернуться на предыдущую или более раннюю версию невозможно.

Вернуться с Android P на Android O невозможно.

Контроль целостности доверенной среды

После запуска целостность системы нужно регулярно проверять. Для этого в Knox существует несколько механизмов.

Компонент Periodic Kernel Measurement (PKM)

Компонент Real-time Kernel Protection (RKP)

Trusted Boot защищает от загрузки измененного ядра, но ядро может быть подвергнуто атаке во время работы устройства. Необходим постоянный мониторинг целостности кода и критичных данных. RKP – это мониторинг безопасности, расположенный в изолированной среде – либо в ARM TrustZone Secure World, либо в «тонком» гипервизоре, защищенном аппаратными расширениями виртуализации.

RKP использует специальные методы, чтобы контролировать управление памятью в Normal World, перехватывать критичные запросы и оценить их влияние до того, как произойдёт их выполнение. Механизм защиты ядра в реальном времени дополняет периодические проверки целостности ядра (PKM).

Таким образом, Real-Time Kernel Protection – это гарантия защиты от выполнения вредоносного кода на уровне ядра ОС.

Проверка целостности доверенной среды

Мобильные устройства не работают изолированно, обычно они являются частью какой-то более масштабной системы, например, являются клиентами сервера, вычислительными узлами и пр. И чтобы система могла стабильно и безопасно работать, она должна быть уверена, что все её компоненты «здоровы» и являются теми, за кого себя выдают. Это достаточно непростая задача, в рамках платформы Knox она решается с помощью механизма удалённой аттестации.

Удалённая аттестация устройства (Knox Attestation)

Аттестационное сообщение формируется в ARM TrustZone Secure World. Оно является корректным, даже если ОС в Normal World скомпрометирована.

Помимо проверки отдельных параметров, аттестация также оценивает состояние системы в целом. Только когда измерения, собранные Trusted Boot соответствуют эталонным значениям, и значение Knox Warranty Bit не изменено, аттестация считается пройденной.

Аттестационное сообщение не может быть подделано, так как оно подписано с использованием ключа аттестации Samsung Attestation Key (SAK), производного от корневого ключа Samsung. Удалённый сервер может проверить целостность сообщения, используя корневой ключ Samsung. Подпись содержит сгенерированную на серверной стороне криптографическую «добавку» (случайное число, используемое только один раз), чтобы не дать атакующему возможность использовать старое корректное аттестационное сообщение на уже скомпрометированном устройстве.

Сторонняя система может принять решение о дальнейших действиях на основе результатов аттестации в зависимости от политик безопасности. Например, можно отключиться от устройства, стереть контент в защищенной рабочей области, запросить местоположение устройства и выполнить многие другие действия.

Защита данных

Данные являются основной ценностью мобильного устройства и требуют отдельных механизмов защиты.

Шифрование внутреннего хранилища

Полное шифрование внутренней памяти является обязательным требованием для всех устройств на базе ОС Android с версии 7. Knox развивает данную концепцию, храня ключ в защищённом аппаратном ключевом хранилище.

Система Security Enhancements (SE) for Android

Samsung Knox использует расширение безопасности для Android (Security Enhancement for Android, SE for Android), которое добавляет механизм принудительного (мандатного) контроля доступа Mandatory Access Control (MAC) в ОС.

SE для Android предоставляет два уровня защиты MAC:

Контейнеризация Knox

Одним из частных случаев применения механизма SE for Android является контейнер Knox.

Контейнер разделяет приложения и данные на два независимых пространства: обычную и защищённую области. Данные защищённой области хранятся во внутренней памяти в зашифрованном виде. Ключи шифрования, в свою очередь, шифруются с помощью DUHK-ключа, т.е. они привязаны к конкретному устройству. В случае компрометации устройства (срабатывание Knox Warranty Bit, Trusted Boot и пр.) доступ к контейнеру блокируется.

Важно отметить, что приложения, установленные в контейнер, работают, по сути, в обычном окружении. Как следствие, приложение, написанное под Android, работает в контейнере без каких-либо адаптаций и изменений исходного кода.

Технология контейнеризации используется в нескольких продуктах Samsung, таких как Secure Folder и Knox Workspace.

Возможности для корпоративных пользователей

Все выше обозначенные механизмы приобретают особое значение при использовании мобильных устройств в корпоративной среде. Этот вопрос заслуживает отдельного рассмотрения, поэтому здесь мы ограничимся картинкой:

Дополнительные источники по теме:

Manager, B2B Pre/Post Sales

Business Development Team

Samsung R&D Institute Russia

Зашифруйте ваше устройство Android – пять простых шагов

Представьте, что будет, если ваш Android-смартфон потеряется или украдут. Сколько там вашей жизни? Контактные телефоны ваших друзей, пароли, личные фотографии? Воры обычно заинтересованы только в том, чтобы очистить ваше устройство, чтобы перепродать его, но есть способ получить уверенность, что ваша конфиденциальная информация не попадёт на черный рынок, даже если телефон окажется в чужих руках.

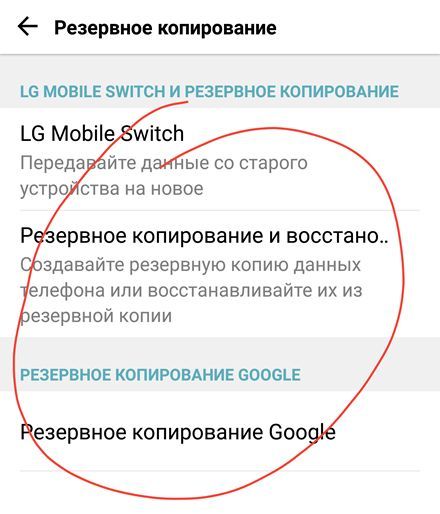

Если вы ещё этого не сделали, создайте резервную копию устройства Android. Это означает, что если что-то пойдёт не так во время процесса шифрования, ваша информация будет в безопасности. Это также означает, что если ваше устройство пропало, у вас есть способ восстановить ваши данные.

Есть несколько способов создать резервную копию телефона Android, используя встроенную функцию Google Sync или стороннее приложение, такое как Helium. Если вы чувствуете себя ультра-параноиком, сохраните резервную копию на ПК.

После резервного копирования устройства необходимо убедиться, что оно заряжено как минимум на 80%. Оно также должен быть подключено к зарядке в течение всего времени шифрования. Это связано с тем, что если во время процесса шифрования что-то пойдет не так, ваше устройство может перестать работать.

Пока мы говорим о времени, помните, что шифрование может замедлить работу вашего телефона, так как он должен будет расшифровывать данные на лету. Этого не должно быть заметно в современных смартфонах.

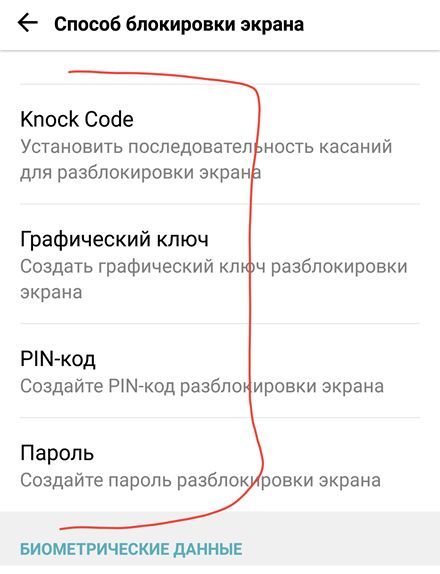

Процесс шифрования не может продолжаться, если вы не установили PIN-код, пароль или шаблон на экране блокировки. Перейдите в «Настройки» → «Безопасность» → «Блокировка экрана», чтобы настроить это, если вы ещё этого не сделали.

В идеале вы должны использовать пароль длиной не менее 12 символов со смесью букв, символов и цифр. Однако, поскольку вам нужно будет вводить этот пароль каждый раз, когда вы захотите разблокировать экран, может лучше использовать длинный ПИН или сложный шаблон.

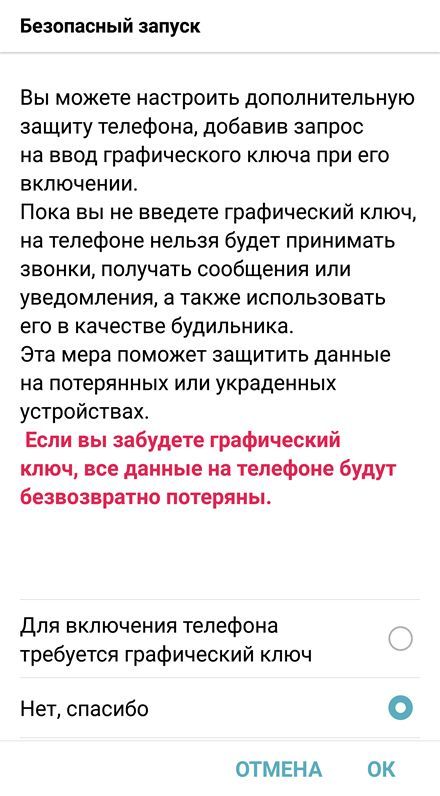

Пока телефон ещё подключен к зарядке, нажмите «Безопасность» → «Настройки» и прокрутите вниз до раздела «Шифрование». Нажмите на «Зашифровать телефон». Потратьте некоторое время, чтобы прочитать предупреждение безопасности. Отныне экран должен быть разблокирован с использованием метода, выбранного на последнем шаге для отображения данных. Если вы потеряете свой пароль, вам придется выполнить сброс настроек телефона с потерей данных.

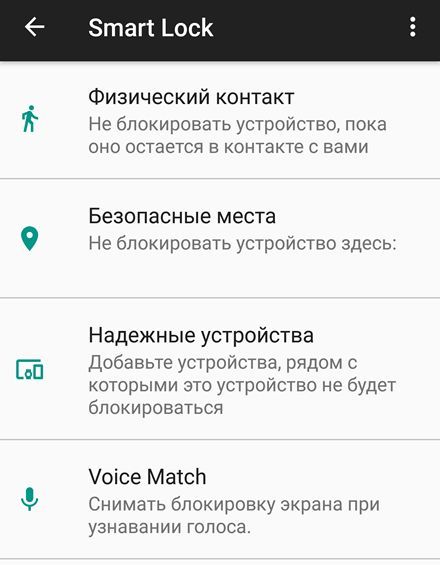

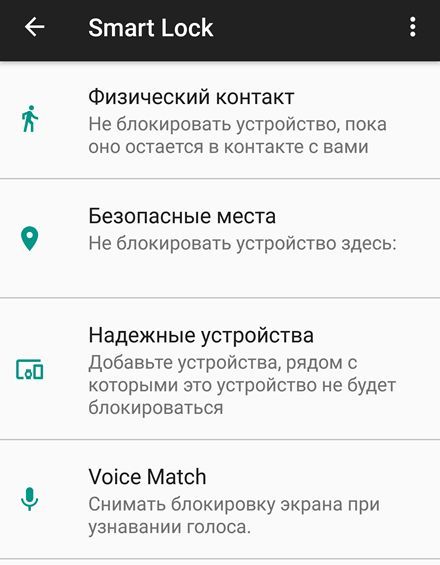

Некоторые устройства Android имеют функцию «умной» блокировки, которая автоматически разблокирует ваш телефон при определенных обстоятельствах, например, если вы находитесь в определенном месте или если он распознает ваше лицо с помощью камеры.

Нет необходимости говорить, что это подрывает цель шифрования, поэтому зайдите в «Безопасность» → «Настройки» → «Smart Lock» и отключите эти функции, если они у вас есть.