как взломать роутер через телефон

Как взломать WIFI с помощью Android телефона.

На нашем сайте написано немало материалов и инструкций о том как произвести взлом WIFI сетей в целях проверки их безопасности. В подавляющем большинстве случаев мы ознакомили вас с инструментами вардрайвинга на базе Kali Linux. Но на сегодняшний день популярность платформы Android и ее гибкость не могли не оказать влияния на разработку инструментов взлома WIFI сетей с помощью Android.

Сегодня мы более подробно коснемся взлома Wifi при помощи дистрибутива NetHunter, установленного на Android смартфоне. О том как установить NetHunter на андроид вы можете прочитать здесь.

Не всегда есть возможность произвести тестирование на проникновение с компьютера, например, нужно быть более мобильным или замаскированными, тут на помощь приходит смартфон с инструментами, не уступающими по возможностям Kali Linux.

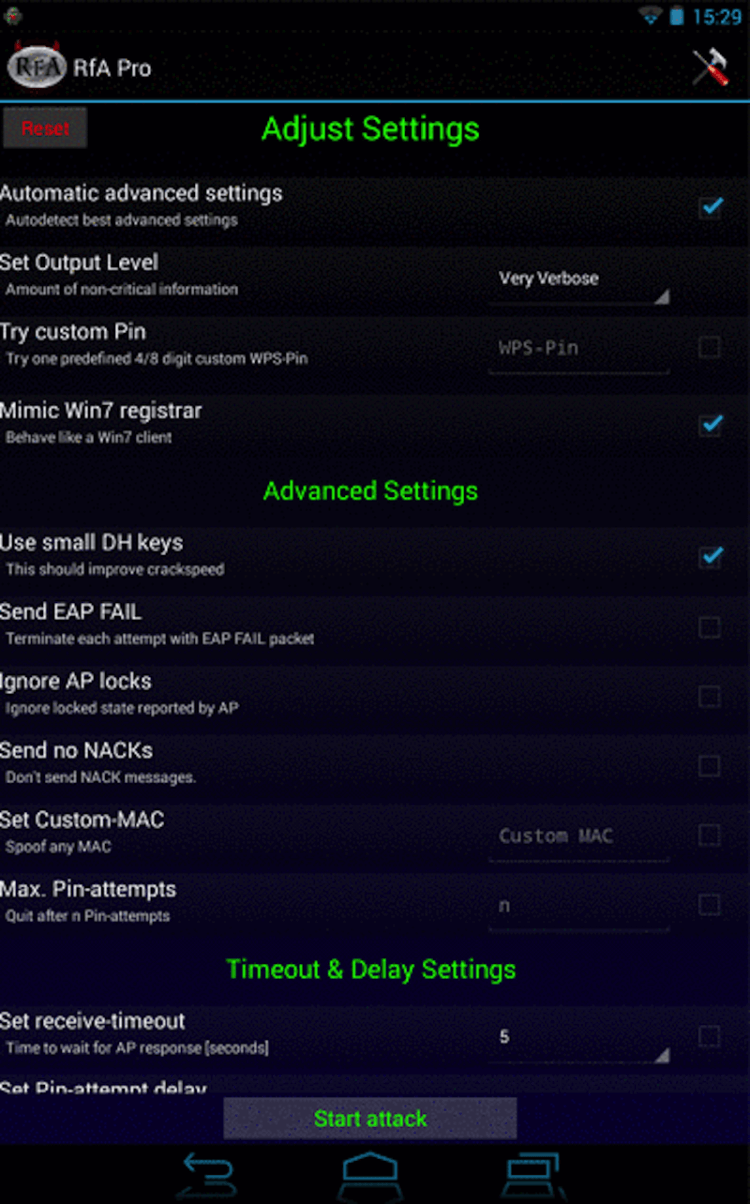

Для начала попробуем взломать сеть с включённым протоколом WPS (WPS — Wi-Fi Protected Setup). Как зломать Wi-Fi с помощью ПК — Reaver. Взлом Wi-Fi со включенным WPS

WPS предназначен для упрощения подключения к сети Wi-Fi, но у этого стандарта есть уязвимость. Уязвимость заключается в том, что атакующий может получить информацию о правильности частей PIN-кода (первая часть состоит из четырех символов, вторая из трёх) и если учесть, что восьмой знакPIN-кода — это контрольная сумма, то можно вывести формулу для расчета всех возможных PIN-кодов:

Самая простая защита от такого типа атаки отключение WPS в настройках роутера, но дело в том, что многие пользователи даже не догадываются о том, что подвержены такому виду атаки.

В настоящее время многие производители роутеров стали делать задержку между попытками в переборе PIN-кода от роутера (PIN-код ≠ пароль от сети Wi-Fi). Но появилось множество других способов без перебора PIN-кода подключится к беспроводной сети с использованием протокола WPS.

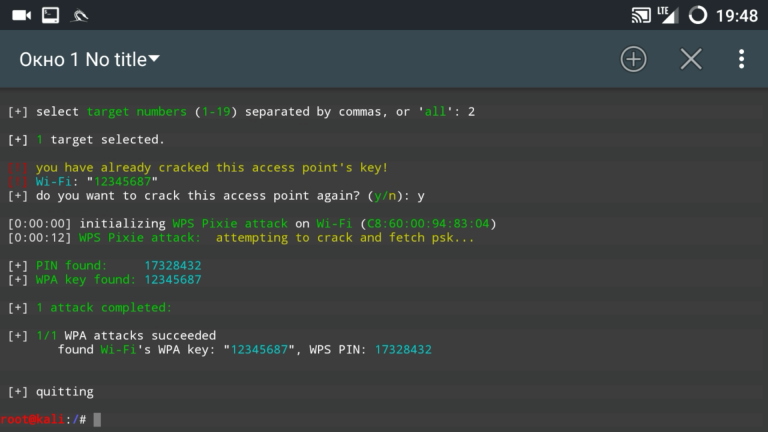

В последний reaver-wps-fork-t6x включена надстройка pixiewps, она позволяет взламывать без перебора pin-кода большинство роутеров с включенным WPS.

Ну что же приступим непосредственно к стресс тесту нашей беспроводной сети. Все сети, которые я взламывал для этой статьи принадлежат мне.

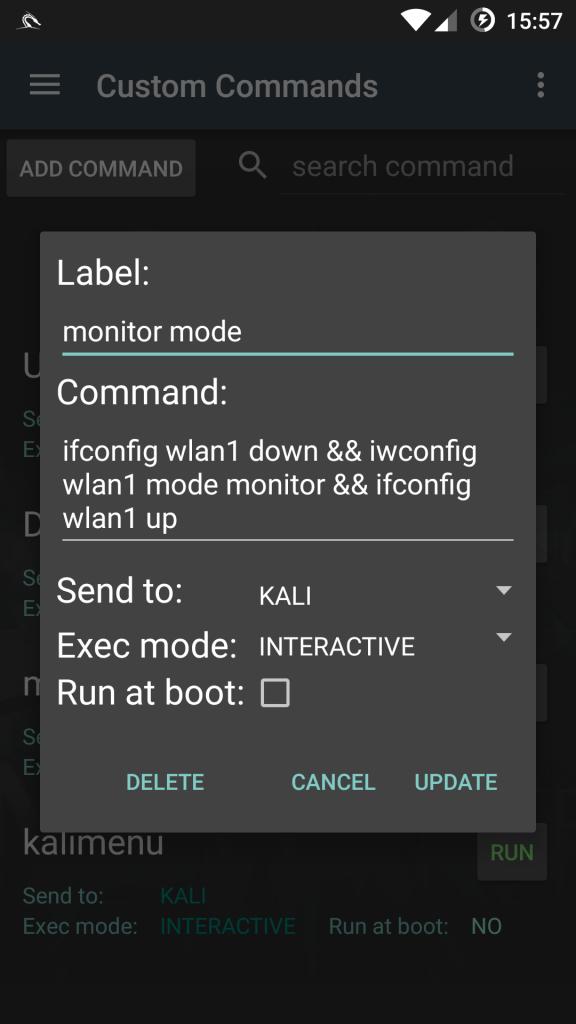

Откроем терминал и переведем Wi-Fi адаптер в режим монитора командой:

Что бы не проделывать данную процедуру каждый раз вручную достаточно в приложении nethunter в меню Custom Commands добавить данную строчку.

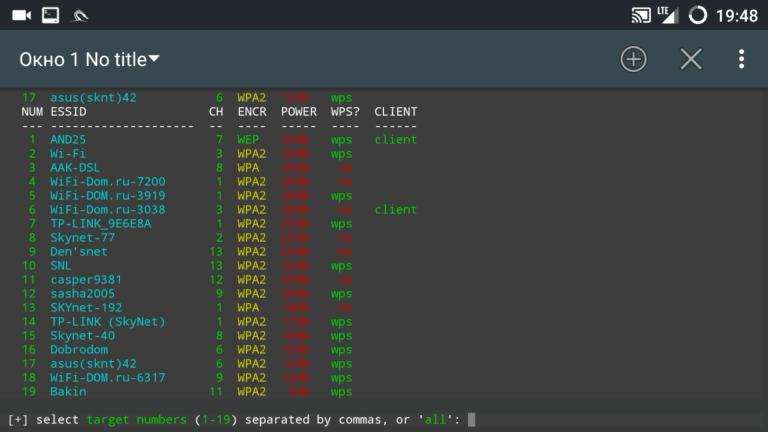

Далее через терминал введем команду:

Дождемся сканирования и выберем сеть с включенным WPS.

Утилита wifite в автоматическом режиме с помощью надстройки pixiewpsпопытается взломать точку.

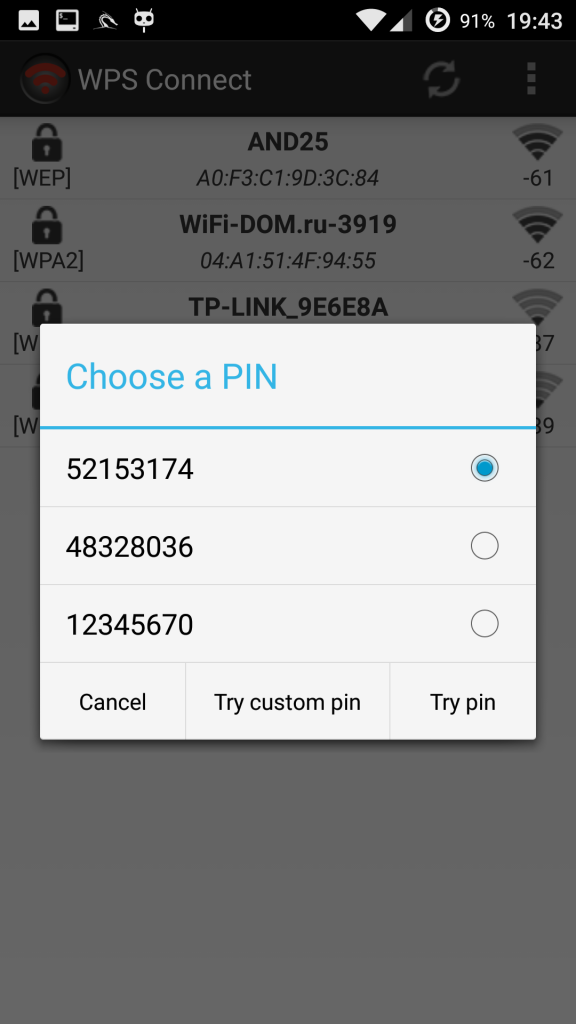

Не все точки подвержены атаке pixie dust. Если точку доступа Wi-Fi взломать таким способом не удалось, то можно попробовать консольную утилиту reaver и воспользоваться базой пинкодов. Есть хорошее приложение для Android “WPS connect” скачать можно с “Play маркет”. После запуска WPS connect приложение просканирует сети и отобразит стандартные PIN-коды.

Так же приложение предложит подключиться с помощью оного из PIN-кодов, но у данного способа есть недостаток подключаться приложение будет не с внешнего Wi-Fi адаптера, а с встроенного в телефоне, что существенно сократит радиус подключения. Поэтому я рекомендую записать PIN-код и воспользоваться консольной утилитой River. Так же есть сайт который генерирует станартный PIN-код по MAC адресу ссылка.

Что бы воспользоваться утилитой reaver используем команду:

В следующая статья будет посвящена взлому WPA2-PSK.

Лучшие программы для взлома Wi-Fi сетей

В одном из наших предыдущих материалов мы уже рассказывали вам о лучших хакерских приложениях. Чтобы не пропускать такие материалы — подпишитесь на наш канал в Телеграм, если эта тема вам интересна. Сегодня же мы хотели бы продолжить разговор, посвятив его доступу к Wi-Fi сетям. Но сразу оговоримся. Мы никого не призываем вламываться в личное пространство других людей. Вся информация предоставлена для того, чтобы вы знали больше о безопасности и не дали себя подловить. В крайнем случае, ее можно использовать для доступа к своей сети, если вы вдруг забыли от нее пароль.

Android-смартфон способен на многое. В том числе и на то, чтобы взломать беспроводную сеть

Kali Linux Nethunter — Почувствуйте себя хакером

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

aircrack-ng — Взломщик для профессионалов

Популярный инструмент для работы с сетями aircrack-ng является одним из тех, элементы которого очень часто заимствовали другие разработчики подобного софта. При этом основное предназначение программы — совсем не взлом, а защита беспроводных каналов связи. Но без специальных знаний за программу лучше не браться. Она разработана явно не для новичков. Работа aircrack-ng нацелена на поиск уязвимостей и «слабых мест» в беспроводных сетях, что позволит вам улучшить безопасность и предотвратить хакерские атаки в дальнейшем.

Shark For Root — Поиск уязвимостей в беспроводных сетях

Shark For Root — это Android-версия популярного пакета Wireshark с открытым исходным кодом, который обычно используется для анализа сетевого трафика и разработки протоколов безопасности. Обратите внимание, что вам понадобится Wireshark на вашем настольном компьютере, чтобы начать работу, так как приложение на смартфоне работает в паре со «старшим братом», дополняя его функциональность.

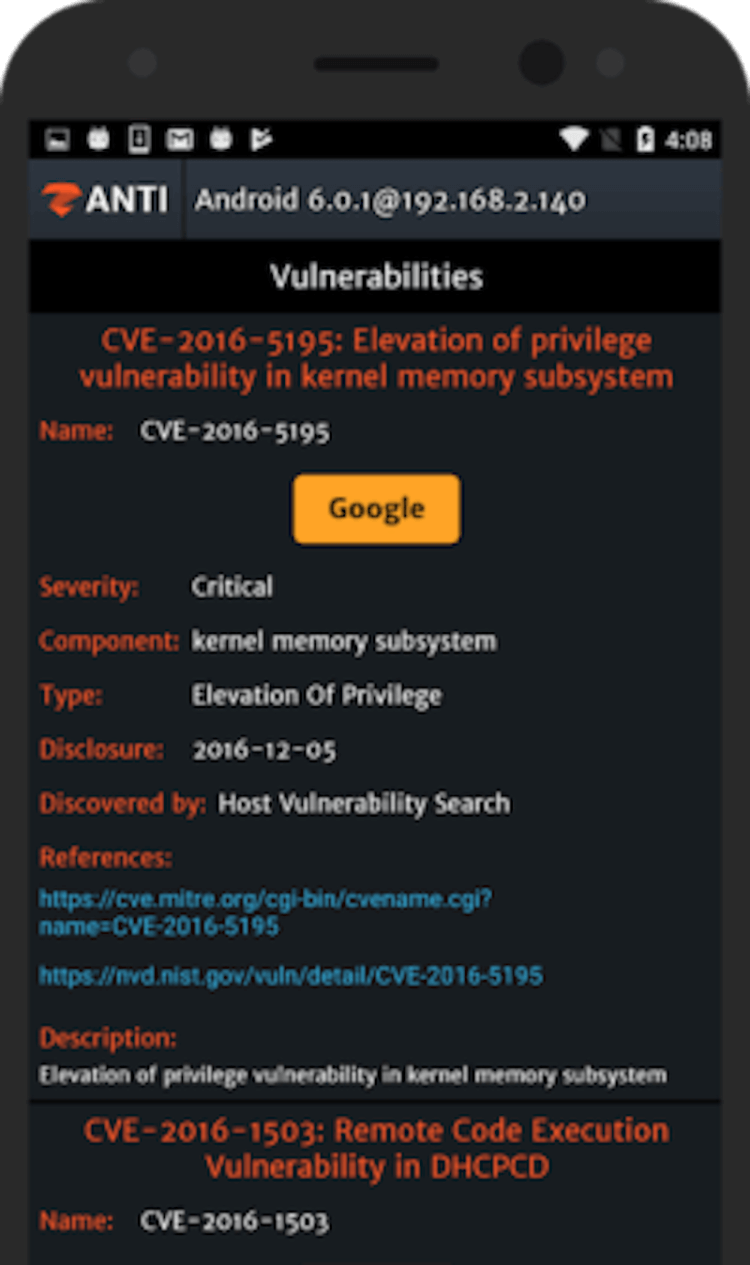

Zanti — Контроль доступа и не только

Этот простой в использовании мобильный инструментарий может быть использован для оценки безопасности сети WiFi, поиска уязвимостей и, конечно же, для проникновения в сети. Встроенный сканер WiFi показывает точки доступа, отмечая те из них, доступ к которым можно получить довольно легко. Вы также можете использовать приложение, чтобы «отрезать» входящий или исходящий трафик и оставить тем самым сеть без доступа в интернет.

Reaver — Как узнать пароль от сети Wi-Fi

Reaver — это приложение для взлома паролей сетей WiFi, которое при этом довольно несложно использовать. Reaver обнаруживает беспроводные маршрутизаторы с поддержкой протоколов WPS и WPA/WPA2. Всю информацию вы получаете на довольно информативном графическом интерфейсе. Если вдруг вы забыли пароль от своей домашней сети, а сбрасывать настройки роутера не хочется, то попробуйте Reaver

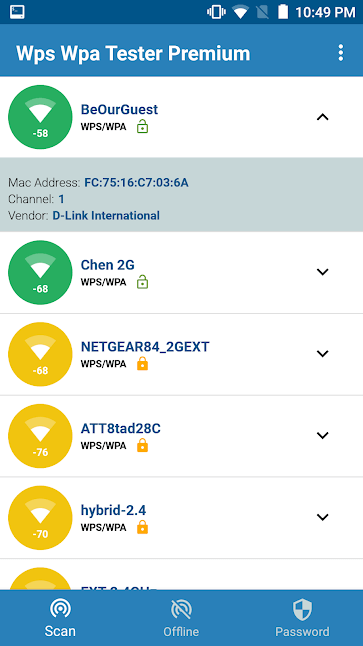

WPA WPS Tester — Не только взлом, но и защита

WPA WPS Tester в противовес предыдущей программе представляет собой инструмент для поиска уязвимостей в протоколах WPS и WPA/WPA2. Оно может не только «подобрать пароль» к сети, но и позволяет узнать, насколько сеть защищена от взлома, сканируя как входящие и исходящие пакеты, так и сами беспроводные устройства на предмет наличия уязвимостей вроде бэкдоров.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

В конце прошлой недели я пересел с Android на Айфон. Пересел очень удачно, потому что обзавёлся сразу топовым iPhone 12. Я не хвастаюсь и говорю об этом без знаков «плюс» или «минус». Просто как факт. Не сказать, чтобы я сильно мечтал об iPhone, но попробовать новое всё-таки хотелось. Откровения, как я и ожидал, не случилось. Однако было несколько моментов, к которым пришлось привыкать, с тоской поглядывая в сторону двухлетнего Хонора, у которого с этими моментами всё в порядке.

Несмотря на то что Android вроде бы никогда не был лидером по части безопасности, Google планомерно расширяет его защитные функции. Чего только стоит одна система привилегий, которая позволяет пользователям самим определять, что разрешить делать приложению, а что – нет. Другое дело, что большинство из нас вообще не обращает внимание, на что соглашаются. В результате приложения получают доступ к тем данным, к которым им по большому счёту доступ предоставлять бы явно не следовало. В Android 12 компания Google решит эту проблему. А что делать остальным?

Несмотря на то что Telegram – далеко не самый популярный мессенджер в мире, в России у него довольно большая аудитория. Пользователям нравится его логика и удобство, а также отсутствие многих сложностей характерных для WhatsApp. Чего только стоит автоматическая загрузка истории чатов на любых устройствах без необходимости восстанавливать резервную копию. Ведь это так просто, интуитивно и понятно, что удивляешься, почему разработчики WhatsApp не сделали чего-то подобного. Однако и в Telegram есть функции, непонятные большинству пользователей. О них и поговорим.

Здравствуйте. Я знаю одну из лучших программ для взлома Wi-Fi сетей. Это Ac Market, где вы можете скачать бесплатные приложения для взлома сети Wi-Fi.

Ломаем Wi-Fi со смартфона. Разведка и первый бой

Содержание статьи

WARNING

Практика показывает, что большинство взломов совершается самыми примитивными методами. Автор лишь рассуждает о технических возможностях взлома и не призывает тебя так действовать. Есть только один способ научиться эффективно отражать сетевые атаки — это выполнять их самому и ставить себя на место атакующего. Иначе любой аудит превращается в фиктивную проверку на соответствие стандартам.

Арсенал

Все, что потребуется для быстрого старта, — минимально подготовленный смартфон или планшет с ОС Android. Если не стоит задача взломать определенную и хорошо защищенную сеть, а хочется просто подключиться к закрытому вайфаю поблизости, этого будет достаточно.

Первичную разведку эфира можно проводить на устройствах с Android 2.3–4.4, а начиная с Android 5.0 появилась возможность выполнять простейшие WPS PIN атаки даже без рута. Просто ставишь пару приложений и нажимаешь кнопку «сделать как надо». Но самое интересное, как всегда, кроется в деталях.

Готовимся к атаке

Существует множество типовых атак на точки доступа Wi-Fi и специфических эксплоитов для определенных моделей с конкретными версиями прошивок. К типовым относятся методы подбора WPS PIN, вычисление ключей WEP и WPA2 по анализу перехваченных пакетов, а также принудительное переключение AP на более слабый алгоритм шифрования (WEP вместо WPA).

Особняком стоят методы социального инжиниринга: создание поддельных AP (идентичных атакуемой) для получения пароля от настоящей или же для проведения различных MitM-атак, а также деавторизация/глушение беспроводных клиентов и DoS как самостоятельные цели.

Самый универсальный способ атаки на точку доступа — вычисление ее ключа WPA2 по отдельным сообщениям (M1-M4) из перехваченных хендшейков. Он срабатывает практически всегда, но требует больших затрат (особенно времени). Перехват «рукопожатий» всегда выполняется в режиме мониторинга, который поддерживает далеко не каждый Wi-Fi-чип и драйвер. Для ускорения сбора хендшейков потребуется функция инжекта пакетов, которая деавторизует подключенных к AP клиентов и заставляет их чаще отправлять «рукопожатия». Она и вовсе встречается у единичных Wi-Fi-модулей.

За редким исключением предустановленные в смартфон драйверы не позволяют даже запускать режим мониторинга, да и альтернативные драйверы для встроенных чипов есть не всегда. Поэтому для взлома чаще используют внешние USB Wi-Fi адаптеры с hacker friendly чипами (преимущественно от Atheros и Ralink). Подробнее смотри в статье «Выбираем бюджетный адаптер для взлома Wi-Fi».

Однако есть и обходной путь, не требующий покупки оборудования или мучений с драйверами. У многих точек доступа с надежной защитой (вроде WPA2 PSK CCMP) порой оказывается разрешен WPS — дополнительный вариант авторизации по пин-коду. Этот пин часто остается дефолтным и легко вычисляется.

Теоретически у восьмизначного WPS-пина всего 100 миллионов комбинаций, из которых уникальны только 10 миллионов, так как последняя цифра — контрольная и зависит от других семи. На практике же достаточно перебрать только 11 тысяч вариантов из-за уязвимостей самого алгоритма (концептуально подобных найденным в LM-хеше, подробнее здесь).

Брутфорс 11 тысяч PIN-кодов при хорошем уровне сигнала займет примерно полдня, поскольку на проверку одного пина тратится от двух до десяти секунд. Поэтому на практике используются только самые быстрые атаки на WPS — по дефолтным значениям пинов и по их сниженной энтропии (pixie dust). Для противодействия брутфорсу пин-кодов и подключению к фейковой точке доступа между AP и клиентскими устройствами предусмотрен обмен хешами. По задумке они должны вычисляться на основе WPS PIN и двух случайных чисел. На практике многие роутеры либо генерируют предсказуемые числа, либо вовсе оставляют их нулевыми. Энтропия резко снижается, а механизм, задуманный для усиления защиты, из-за некорректной реализации лишь ослабляет ее. Также некоторые производители задают WPS-пин как производное от других известных значений (в частности, MAC-адреса). Такие точки доступа вскрываются практически мгновенно.

Актуальность WPS-атак состоит еще и в том, что в некоторых точках доступа функция Wi-Fi Protected Setup включена по умолчанию и не отключается штатными средствами. Из-за кривой прошивки девайса либо в его меню настроек нет соответствующего пункта, либо положение переключателя Enable/Disable в нем не играет роли. Видимо, это одна из причин того, почему в любом городе среди множества «защищенных» беспроводных сетей до сих пор хватает легких целей.

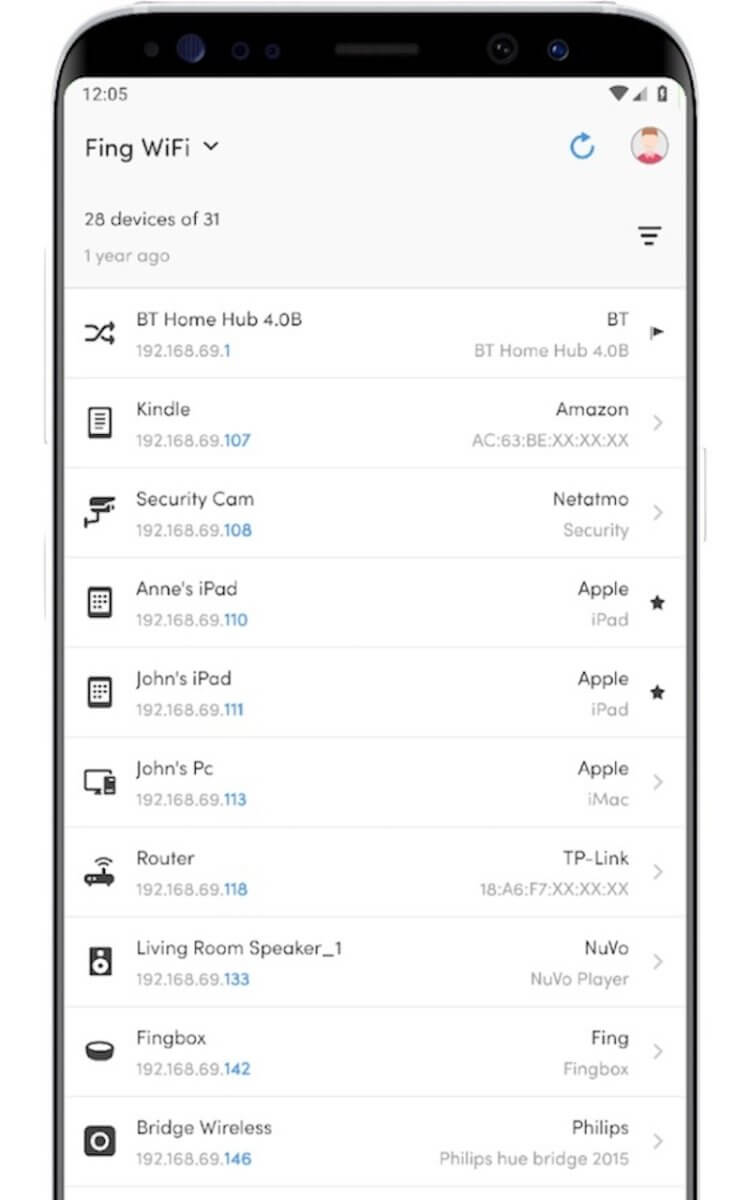

Разведка

Весь процесс вардрайвинга можно разделить на два этапа: сбор информации о точках доступа и непосредственно их взлом. Существует множество способов просканировать беспроводные сети со смартфона, но по информативности они сильно отличаются. Одни программы показывают просто SSID и уровень сигнала подобно системному приложению, а другие отображают все параметры найденных AP. В частности, указывают тип защиты и позволяют фильтровать список по разным критериям.

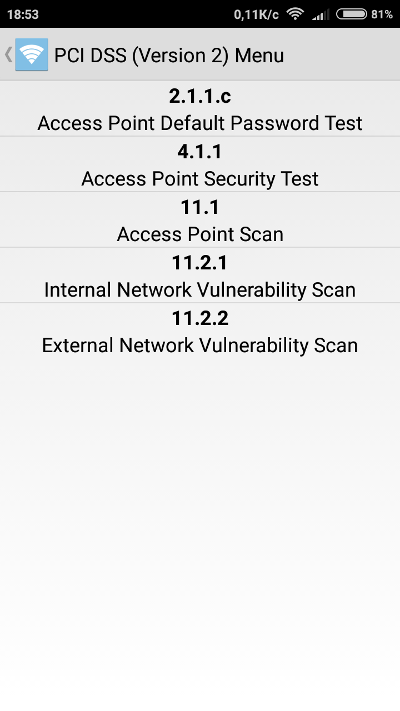

Среди таких приложений я бы рекомендовал использовать WiFinspect. Он написан под руководством доктора Тома Клосиа (Tom Clothia) из Бирмингемского университета в 2012 году. Текущая версия 1.2 позволяет выполнять аудит согласно стандарту безопасности данных PCI DSS 2. С ней ты получишь исчерпывающую информацию о режимах работы найденных точек доступа Wi-Fi, сможешь сразу же выполнить их простейший пентест по дефолтным паролям и многое узнать о подключенных устройствах. Приложение бесплатное и не содержит рекламы, однако для большинства его функций потребуется root.

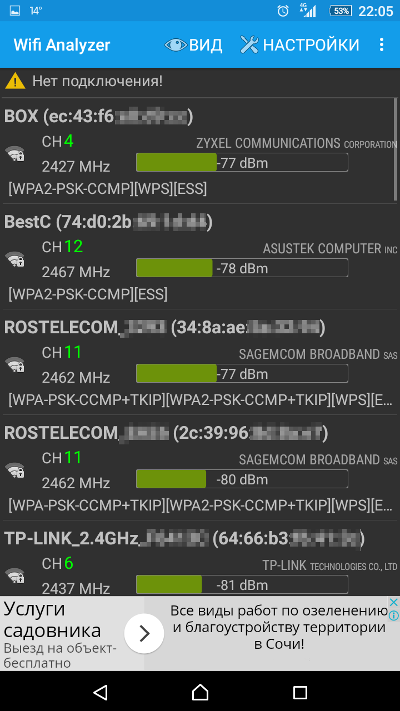

Дополняет WiFinspect другое популярное приложение — Wifi Analyzer. Оно умеет сканировать диапазоны 2,4 и 5 ГГц и работает без прав суперпользователя. Wifi Analyzer отображает кучу данных, включая номер канала выбранной AP, ее MAC-адрес, производителя (вычисляется по MAC), и так же детально расписывает типы шифрования. Для этого достаточно отметить в настройках «Показывать полный уровень безопасности». Минус у программы один — навязчивая реклама во всех окнах Wifi Analyzer. Ее можно убрать при помощи AdAway (но тогда все равно понадобится root) или купив платную версию.

Оба приложения отлично дополняют друг друга, работая практически на любом девайсе с Android 2.3 и новее. Они удобны для разведки эфира и предварительного выбора целей. Все найденные AP можно отсортировать по уровню сигнала и степени защиты. Так сразу определяются наиболее доступные AP.

В Google Play есть и опенсорсный WiFiAnalyzer. Он бесплатный, без рекламы, умеет фильтровать AP по типу защиты и даже пытается вычислить расстояние до них в метрах (как если бы они все вещали прямой наводкой). Однако в нем нет режима «охоты на лис» — непрерывного измерения уровня сигнала выбранной точки доступа. В остальном программа идентична.

Интересно, что некоторые владельцы просто скрывают SSID своей беспроводной сети, не утруждая себя настройкой авторизации. Другие настраивают строгую авторизацию в диапазоне 2,4 ГГц, но напрочь забывают о параллельно работающем 5 ГГц. Среди двухдиапазонных точек доступа встречаются и такие «полузакрытые».

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Как получить пароли WPA2 при помощи лишь одного устройства на базе Android

Взломать Wi-Fi роутер намного проще, чем вы думаете, даже при помощи телефона на базе Android без прав суперпользователя

Взломать Wi-Fi роутер намного проще, чем вы думаете, даже при помощи телефона на базе Android без прав суперпользователя. Метод, описываемый в этой статье, не требует брутфорса, ОС Windows для конвертации PowerShell-скриптов в исполняемые EXE-файлы, надежного VPS для перехвата взломанных паролей или Metasploit для разного рода трюков, используемых после эксплуатации уязвимости.

Мы будем использовать бесплатное приложение UserLAnd, позволяющее установить Kali или Debian в ОС Android без необходимости рутинга (получения прав суперпользователя).

Однако утилиты, наиболее часто используемые для взлома Wi-Fi (например, Aircrack-ng), не будут работать с UserLAnd. Для запуска Aircrack-ng нужно переключить беспроводной Android-интерфейс в режим мониторинга, что требует права суперпользователя, но чего нет в UserLAnd. Даже если бы можно было сконфигурировать перехват рукопожатия, использующего шифрование WPA2, брутфорс пароля на Android-устройстве занял бы слишком много времени из-за недостаточной производительности процессора.

Однако есть и другие способы скомпрометировать Wi-Fi пароль. Метод, описываемый в этой статье, требует небольшого анализа и социальной инженерии. Дистрибутив Kali, установленный через приложение UserLAnd, используется для создания полезной нагрузки на базе PowerShell с целью копирования сохраненных Wi-Fi пароли из системы с Windows 10. Расширение файла с полезной нагрузкой будет замаскировано при помощи Unicode для сокрытия истинного типа файла.

Для перехвата Wi-Fi паролей, отсылаемых с целевого компьютера, в Kali (на Android) создается локальный PHP-сервер. Обход переадресации портов и фаерволов осуществляется при помощи сервиса Ngrok, позволяющего сделать локальный PHP-сервер доступным через интернет. На этот сервер целевая система будет отправлять пароли для Wi-Fi.

Описанного выше более чем достаточно, но самое сложное – заставить жертву кликнуть на вредоносную полезную нагрузку. Подробнее эту тему рассмотрим позже.

Приступаем к работе с UserLAnd

Прежде, чем продолжить, желательно ознакомиться с руководством о том, как превратить Android-телефон в устройство, пригодное для хакинга, без прав суперпользователя. В той заметке даются основы UserLAnd и упоминаются другие аспекты, необходимые для успешной реализации метода, описываемого в этой статье. Нужно установить и настроить UserLAnd, создать новую файловую систему и подключиться к ОС через SSH при помощи ConnectBot (или JuiceSSH или встроенного SSH-клиента).

Шаг 1. Установка программного обеспечения

Для установки Unzip используйте команду sudo apt-get install unzip.

Затем введите команду apt-mark hold apache*, чтобы отказаться от некоторых пакетов, связанных с веб-сервером Apache, которые автоматически загружаются во время установки PHP. В этом случае мы не будем засорять систему бесполезными бинарными файлами и службами и, таким образом, немного ускорим установку.

После того как мы отказались от ненужных пакетов, переходим к установке PHP и вводим команду apt—get install php.

В конце необходимо перезагрузить Android-устройство. В этом случае мы уже точно будем знать, что все пакеты и обновления для ядра будут работать в системе с Kali, установленной через UserLAnd.

Шаг 2. Настройка PHP-сервера

После перезагрузки устройства запустите приложение UserLAnd и подключитесь к системе с Kali через SSH.

Теперь нам понадобится приложение Screen, позволяющее управлять несколькими терминальными сессиями внутри одной консоли. В нашем случае речь идет об одном и том же Android-устройстве. Приложение Screen умеет «отсоединять» или закрывать окно терминала без потери информации, с которой вы работали во время сессии.

Для запуска приложения введите следующую команду screen.

Затем открываем шелл с правами суперпользователя при помощи команды su.

Создаем директорию с именем «phpServer/» при помощи команды mkdir.

Переходим в созданную директорию, используя команду cd:

Создаем файл «index.php» в редакторе nano.

Вставляем в созданный файл следующий PHP-скрипт, сохраняем и выходим из nano. Нажмите Ctrl-x и Enter.

Этот PHP-скрипт позволяет перехватывать данные и не требует модификации. Когда целевая система на базе Windows 10 отсылает учетные записи для Wi-Fi, этот PHP-сервер сохранит пароли в файле, где в имени будет указана дата, а в качестве расширения – «.credz».

Запускаем PHP-сервер при помощи команды php —S 0.0.0.0:80. Ключ –S отвечает за запуск веб-сервера, встроенного в PHP, а 0.0.0.0 делает доступным сервер на каждом интерфейсе. Номер порта, на котором висит сервер – 80. Этот порт используется по умолчанию всеми веб-серверами и браузерами.

Для выхода (или отсоединения) сессии, запущенной в приложении Screen без остановки PHP-сервера, нажмите Ctrl—a, а затем d.

Есть два способа проверить, что PHP-сервер продолжает работать в фоновом режиме. Например, можно использовать curl для отправки на сервер некоторых данных, эмулирующих Wi-Fi пароль.

Затем при помощи команды ls посмотрите, какие файлы появились в директории phpServer/.

Второй способ проверки работоспособности сервера – команда netstat и браузера на Android-устройстве.

Обратите внимание, что PHP висит на 2080, а не на 80 порту, как было указано в одной из предыдущих команд. По каким-то причинами при открытии портов в операционных системах, работающих через приложение UserLAnd, в начале добавляется 20. Причины подобного явления до конца не ясны, но для нас сей факт не очень заботит, поскольку сервер Ngrok будет работать нормально.

Открываем браузер в Android и после ввода в адреса 127.0.0.1:2080 должно появиться сообщение «It works!».

Рисунок 1: Сообщение, свидетельствующее о работоспособности PHP-сервера

Если после запуска netstat никаких выходных данных не появилось, скорее всего, PHP-сервер был запущен некорректно или сессия отсоединилась. Возвратитесь к шагу 3 и попробуйте еще раз.

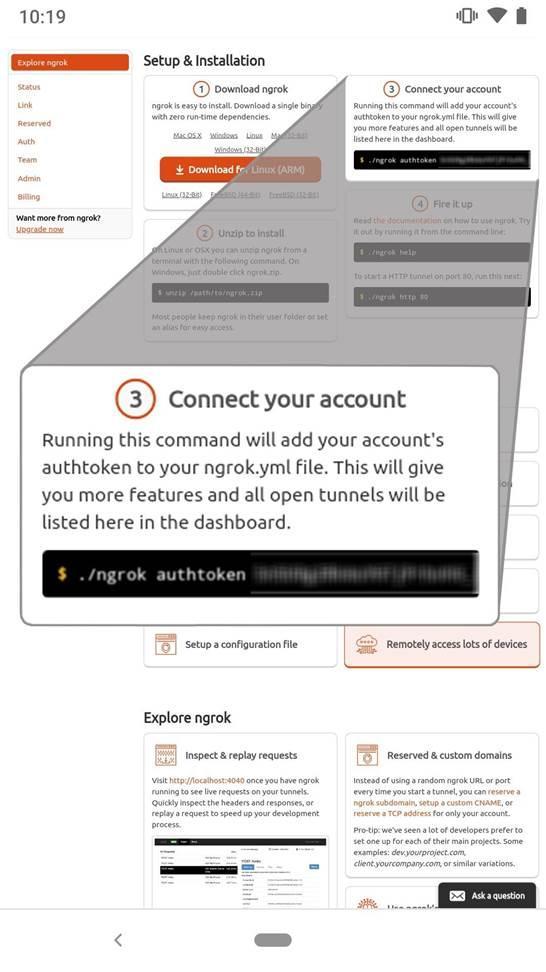

Шаг 5. Создание учетной записи в Ngrok

Ngrok – очень удобный сервис для веб-разработчиков, желающих продемонстрировать свой сайт и протестировать приложения без необходимости заморачиваться с фаерволами или администрированием. Ngrok позволяет сгенерировать доменное имя, связанное с внутренним сервером. Таким образом, разработчики могут быстро протестировать веб-сайты, сделав сервер доступным публично через интернет на некоторое время.

Однако у Ngrok есть один серьезный недостаток. У бесплатных учетных записей есть ограничения, которые могут помешать реализации описываемого метода. После запуска сервера Ngrok генерируется случайный URL, а в бесплатных аккаунтах нет возможности повторного использования или настройки URL’ов. Нужно помнить, что сгенерированный URL должен быть прописан в полезной нагрузке, и, если сервер Ngrok остановится, повторно использовать созданный URL не получится.

Как только URL сгенерирован и прописан в полезной нагрузке, сервер Ngrok не должен быть остановлен ни при каких обстоятельствах. Иначе пароли будут присылаться на несуществующий URL, который нельзя использовать снова. В общем, не останавливайте сервер Ngrok до тех пор, пока все пароли не будут собраны.

Вначале зайдите на страницу регистрации и создайте учетную запись. Вам будет выдан аутентификационный токен (authtoken), который понадобится нам далее.

Рисунок 2: Регистрация в сервисе Ngrok и получение аутентификационного токена

Шаг 5. Загрузка и установка Ngrok

Подключаемся к системе Kali через SSH и создаем новую сессию в приложении Screen.

Инициируем шелл с правами суперпользователя.

Далее распаковываем архив.

Ищем бинарный файл ngrok.

Во время настройки Ngrok указываем выданный ранее аутентификационный токен, что позволит получить доступ ко всем функциям и связать локальный PHP-сервер с учетной записью. Выполняем команду ngrok с аргументом authtoken.

Подробнее о доступных аргументах и о том, как работает Ngrok написано в официальной документации.

Шаг 6. Запуск туннеля

Запускаем команду ngrok, чтобы PHP-сервер стал публично доступным.

Здесь я столкнулся с раздражающей ошибкой, приводящей к сбою в Ngrok и пустому экрану в Android. До конца не понятно, где находится проблема: в бинарном файле Ngrok, в приложении Screen / ConnectBot / UserLAnd или где-то еще. Если вы используете встроенный SSH-клиент или JuiceSSH вместо ConnectBot, и ошибка не возникает, значит, проблема связана с SSH.

Если экран замирает во время запуска вышеуказанной команды, нажмите Ctrl—c для отмены, а затем Ctrl—d для завершения сессии в приложении Screen. Далее нужно повторно создать сессию, открыть шелл с правами суперпользователя и запустить команду, указанную ранее. Пробуйте до тех пор, пока все не заработает. Если вы знаете причины замирания или методом решения этой проблемы, поделитесь своими знаниями в комментариях.

После успешного запуска Ngrok обратите внимание на поле «Forwarding». URL, указанный в этом поле, нужно добавить в полезную нагрузку. Затем отсоедините сессию в Screen без остановки сервера Ngrok, нажав Ctrl—a, а затем d.

Шаг 7. Проверка работоспособности туннеля

После отсоединения от сессии нужно проверить работоспособность Ngrok и PHP посредством отсылки данных при помощи curl. Не забудьте заменить слово «SUBDOMAIN» на адрес, указанный в поле «Forwarding».

Шаг 8. Создание полезной нагрузки на PowerShell

После выполнения предыдущих шагов у нас появился локальный PHP‑сервер, запущенный в фоновом режиме, для перехвата паролей, отправляемых из целевой системы. Кроме того, у нас есть подключение к сервису Ngrok, чтобы PHP‑сервер был доступен из интернета, и не было необходимости раскрывать IP-адрес нашего Android-устройства.

Теперь для целевой системы нам нужно создать полезную нагрузку на PowerShell, выглядящую примерно так:

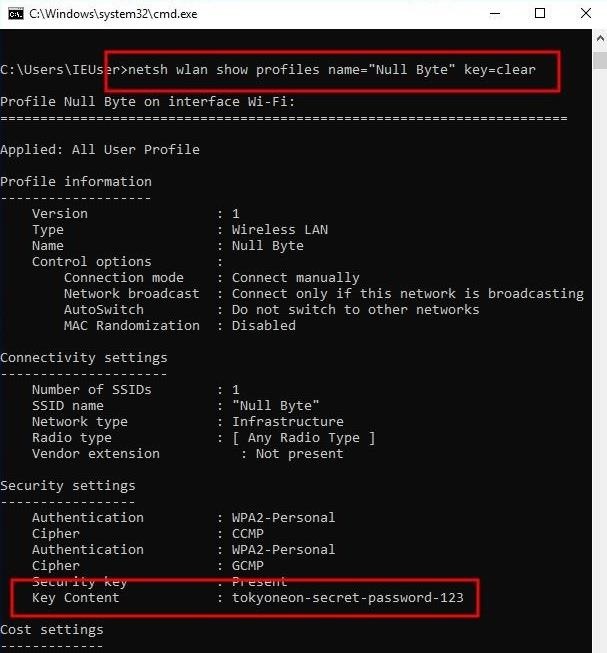

Скрипт, показанный выше, в цикле проходит по всем сетевым именам (SSID), находящимся на компьютере (найденным в XML-файлах в папке «C:\ProgramData\Microsoft\Wlansvc\Profiles\»), запускает команду netsh для каждого SSID и вытаскивает пароли для Wi-Fi в чистом виде из поля «Key Content».

Затем результаты работы команды netsh парсятся, обнаруженные SSID’ы и пароли соединяются в переменной «$sendData» и отправляются на сервер Ngrok.

Рассмотрим на примере, как работает netsh. Если у вас Windows 10 в терминале введите команду ниже для просмотра паролей:

После запуска команды netsh выдаст информацию, касающуюся Wi-Fi сети, которая в основном является бесполезной. Прокручиваем ниже до строки «Key Content», где указан пароль в открытом виде.

Рисунок 3: Пример работы команды netsh

Ниже показана та же самая полезная нагрузка в однострочном формате:

Перед сохранением файла не забудьте заменить «SUBDOMAIN» на содержимое поля Forwarding. В моем случае URL с префиксом https не работал в связке с PHP-сервером, висящем на порту 80. Используйте URL с префиксом http.

Шаг 9. Маскировка расширения BAT

Подделка расширения файла детально рассмотрена в статье «Hack WPA2 Wi-Fi Passwords Using USB Dead Drops».

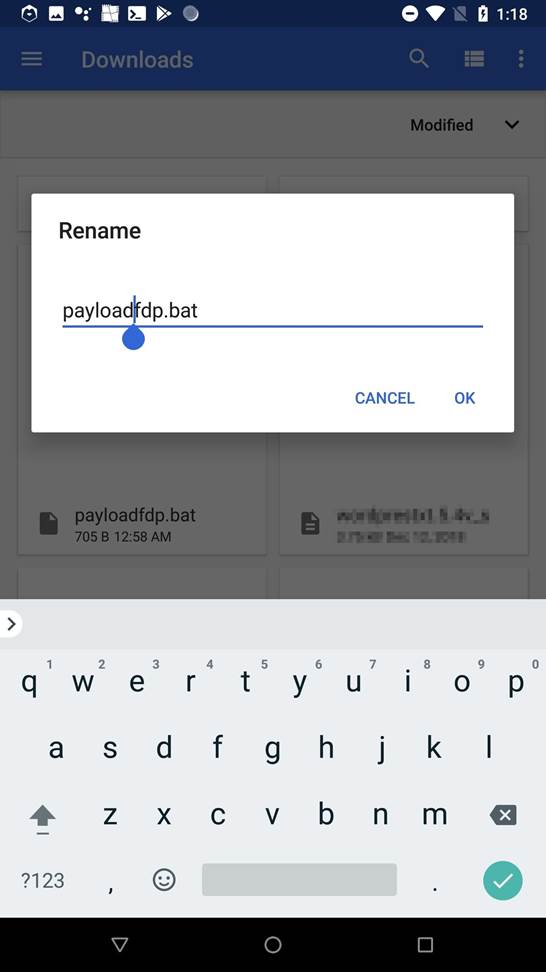

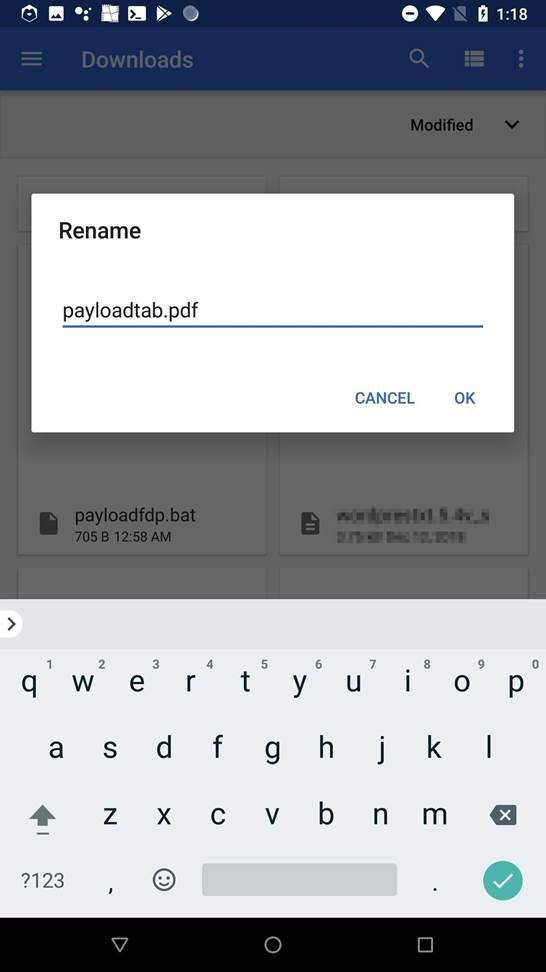

Я использую имя «payloadfdp.bat» для лучшего понимания сути. Однако в боевых условиях имя файла должно выглядеть более реалистично, например, «passwordtxt.bat» или «secretfdp.bat». Когда дело доходит до социальной инженерии, нужно быть креативным.

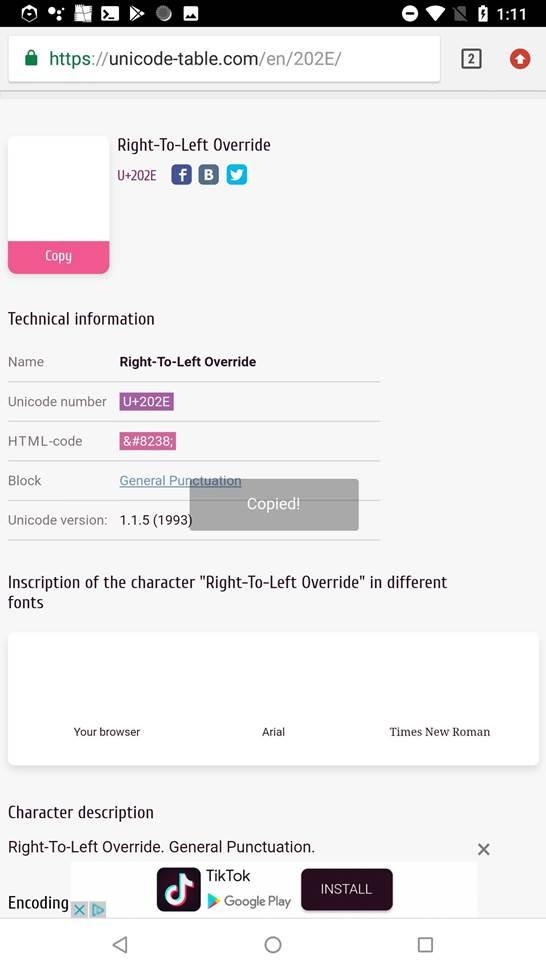

В браузере в ОС Anroid откройте таблицу Unicode и скопируйте управляющий символ «Right-to-Left Override» (RLO).

Рисунок 4: Копирование управляющего символа

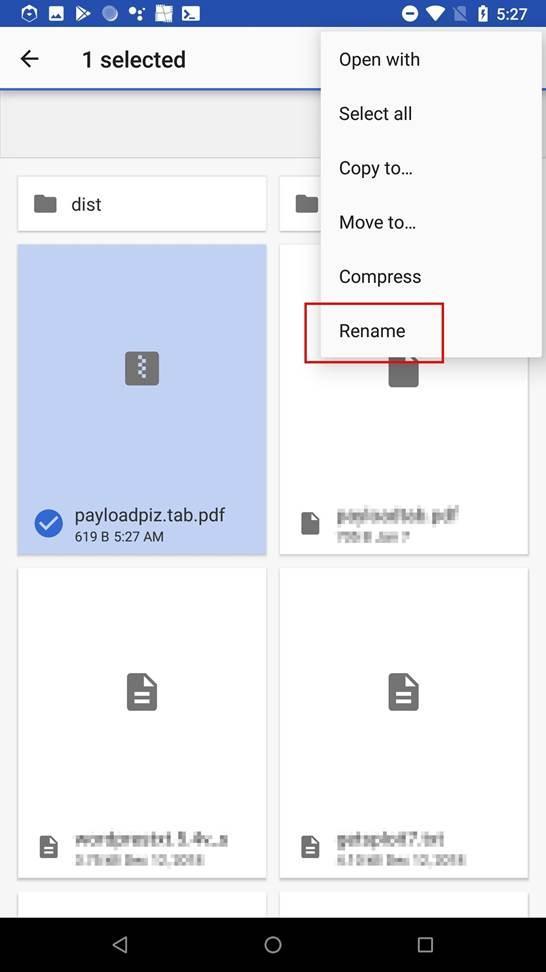

Затем в Android откройте приложение Download и переименуйте файл payload.bat, вставив скопированный ранее управляющий символ для изменения порядка отображения символов в имени.

Рисунок 5: Переименования имени файла с полезной нагрузкой

Шаг 10. Доставка полезной нагрузки в целевую систему

После того как все подготовлено, можно приступить к передаче полезной нагрузки в целевую систему. Ниже рассмотрено два метода, но список далеко не полный. Чем больше известно про жертву, тем более разнообразные тактики могут применяться.

Вариант 1. Через оставленную USB флешку

Этот метод надежный, но может оказаться для вас неподходящим. Для подключения флешки к Android-устройству понадобится OTG-адаптер. Затем полезная нагрузка копируется на носитель, который затем помещается в общественном месте.

Вместо OTG-адаптера можно использовать специальные флешки с разъемами USB-C и USB 3.1, имеющие разъемы для подключения и к компьютеру и к Android-устройству. Если у вас старое устройство, можно воспользоваться флешкой с разъемами Micro-USB и USB 3.0.

С другой стороны, если у вас нет OTG-адаптера и/или вы не готовы расстаться с флешкой, этот метод вам не подойдет. Конечно, если у вас есть свободные денежные средства, то вы можете приобрести устройства, упомянутые выше.

Более подробно этот способ описан в статье «Hack WPA2 Wi-Fi Passwords Using USB Dead Drops» особенно касаемо аспектов социальной инженерии.

Вариант 2. Прикрепление к электронному письму

При реализации этого сценария может понадобится подделка электронного адреса. Если о жертве известна какая-либо информация, можно создать новый аккаунт в Gmail, используя имя и фотографию друзей, родственников и коллег по работе. Затем можно отправить письмо от имени начальника или родственника с просьбой открыть прикрепленный PDF, представляющий собой созданную ранее полезную нагрузку (см. шаг 7).

Рисунок 7: Переименование созданного архива

После распаковки архива появится полезная нагрузка payload.bat с управляющим символом (RLO) и поддельным расширением.

Рисунок 8: Распаковка архива

Шаг 11. Доступ к перехваченным учетным записям

Когда жертва кликнет на полезную нагрузку, Windows 10 отошлет все сохраненные пароли на сервер Ngrok, который в свою очередь перенаправит данные на локальный PHP-сервер вашего устройства.

Шаг 12. Повышение эффективности атаки

Есть множество способов улучшить эффективность подобных удаленных атак. Ниже рассмотрено несколько аспектов, влияющих на успешность реализации.

Полезная нагрузка отправляется в открытом виде. Для сокрытия кода не используется ни кодирование base64, ни шифрование. Даже не очень технически подкованный пользователь сможет догадаться, что означает URL к серверу Ngrok, команда «Invoke-WebRequest» и строка «PASSWORD». Поскольку сразу же возникнет подозрение о странности происходящего, подобные атаки очень быстро обнаруживаются.

Иконка полезной нагрузки

Слабая социальная инженерия

Используемая полезная нагрузка очень проста. Мы перебираем сохраненные пароли для Wi-Fi, отправляем на сервер и ничего более не делаем. В боевых условиях должен быть код для открытия текстового или pdf файла, чтобы еще лучше убедить жертву в достоверности происходящего. Соответственно, нужно продумать более изощренную социальную инженерию для предотвращения быстрого раскрытия наших вредоносных замыслов во время выполнения полезной нагрузки в целевой системе.

Описанный метод далеко не идеален. Следует проделать дополнительную работу для маскировки полезной нагрузки под обычный файл. Также следует продумать методы доставки на основе предварительной информации, собранной о жертве. С другой стороны, описанный метод демонстрирует, насколько просто можно скомпрометировать систему Windows 10 и получить нужную информацию.

Все упомянутые приложения и реализованные шаги выполнялись исключительно на одном телефоне на базе Android с установленным линуксовым дистрибутивом. Помимо телефона использовались два веб-сервера и полезная нагрузка, написанная на PowerShell.

Другие мои проекты доступны на GitHub. По любым вопросам можете связаться со мной через Твиттер @tokyoneon_.