как спецслужбы могут отследить телефон

Как определяют местонахождение владельца сотового телефона спецслужбы

Оператор связи может определить ваше местонахождение (координаты) с точностью до десяти метров, независимо, есть в вашем телефоне аппаратный GPS-приемник или нет. В США после событий 11 сентября операторы обязаны предоставлять государственным экстренным службам координаты любого телефона с точностью до 5 метров (директива 911). Даже самого дешевого и простого.

Поэтому можно смело говорить о том, что телефон у вас в кармане равнозначен маяччку, который точно сообщает о вашем местоположении и передвижении. В большинстве цивилизованных стран существуют законы, запрещающие слежку за собственными гражданами без решения суда, что, как считает общество, однозначно воспрещает спецслужбам отслеживать передвижение телефона. С точки зрения смысла, все происходит именно так, но с точки зрения юридической, все ровно наоборот.

Фактически, спецлужбы подменяют понятия, и, соответственно, вместо слежки за конкретным телефонным аппаратом или человеком, отслеживают его SIM-карту, которую легко соотнести с личностью владельца (никто не дает напрокат свою SIM-карту, хотя поделиться телефоном и может). В странах с мягкой законадательной базой также возможно отслеживание абонентского оборудования на постоянной основе (например, число SIM-карт, которые можно вставить в телефон, и т. д.).

Исторически и весьма условно, среди стран можно провести разделение на те, что изначально требуют предъявления документа при заключение контракта с оператором, и те, где такой необходимости нет. Если не вдаваться в подробности, то стоит отметить, что во втором случае, как правило, госорганы имеют реально работающий механизм определения владельца конкретной SIM-карты. Более того, выяснение этого вопроса занимает несколько минут (у полиции доступа к этим средствам нет, так как это системы ограниченного пользования и их существование, зачастую, приравнивается к государственной тайне).

Сейчас нет необходимости пытаться определить личность среди толпы по фотоснимкам, это все устарело и не слишком эффективно. Сейчас достаточно определить, кто находился на месте того или иного происшествия, а получить эти данные в любой стране мира спецслужбы могут без особого труда.

С большой долей уверенности можно утверждать следующее:

Мобильные телефоны и тотальная слежка АНБ: как это работает

Имя Эдварда Сноудена последние два года регулярно мелькает в новостях по теме информационной безопасности. Благодаря разоблачениям этого бывшего сотрудника американских спецслужб все уже слышали, что Агентство национальной безопасности (АНБ, NSA) обладает возможностями тотальной мобильной слежки за гражданами. Но как именно устроена эта слежка, мало кто знает. В данном обзоре мы собрали некоторые подробности о технологиях, которыми пользуется NSA — и не только оно.

Одна из первых неприятных новостей от Сноудена касалась подрыва доверия к технологиям криптозащиты. В рамках секретного проекта АНБ под названием Bullrun была получена возможность обхода многих систем шифрования – но не за счёт взлома, а за счёт эксплуатации закладок, специально оставленных производителями по требованию АНБ. А в некоторых случаях вендоров просто обязали сдавать агентству шифровальные ключи. Таким образом, были дискредитированы многие стандарты безопасности, считавшиеся надёжными и применявшиеся в крупном бизнесе и государственных организациях.

Буквально на днях в СМИ появилось развитие этой истории – некоторые детали операции AuroraGold, в рамках которой АНБ следило за сотрудниками телекомов, читая их электронную переписку и внутренние документы. Уже в мае 2012 года АНБ собрало таким образом технические данные о 70% мобильных сетей всего мира. Под прослушку попала и GSM Association – международная организация телекомов, где разрабатываются рекомендации по новым стандартам связи. Цель операции AuroraGold – та же, что и у проекта Bullrun: внедрить закладки либо узнать об уязвимостях, которые помогут обойти алгоритм шифрования A5/3 и другие новые технологии защиты. Судя по документам из архива Сноудена, первые попытки взломать G4 удавались агентству АНБ ещё в 2010 году – то есть ещё до того, как этот «безопасный» стандарт получил широкое распространение.

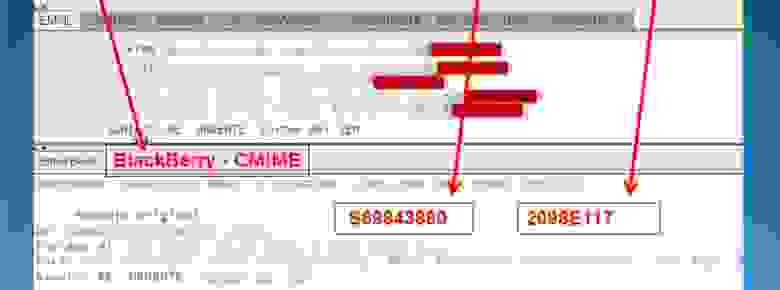

Другой вектор атак АНБ – это мобильные ОS и приложения. Как выяснилось, спецслужба имеет доступ ко множеству данных на смартфонах: списки контактов и звонков абонентов, а также их SMS и GPS-данные. Для этого в АНБ были собраны команды хакеров, каждая из которых занималась взломом одной из популярных OS. В публикации немецкого журнала Spiegel подчёркивается, что одной из первых была взломана операционка Blackberry, хотя традиционно она считалась более защищенной, чем iOS и Android.

И конечно же, возможности прослушки значительно расширились благодаря развитию рынка мобильных приложений. Многие из них регулярно передают значительное количество пользовательских данных третьим сторонам. Таким образом, для подслушивания необязательно взламывать OS – достаточно убедить пользователя поставить себе «полезное» мобильное приложение.

Но ещё больше возможностей для слежки обнаружилось в самих сетях мобильной связи. В документах Сноудена нашлось описание шпионского каталога АНБ — проекта Ant, в котором есть решения для манипуляции мобильными сетями на все случаи жизни. Необязательно перехватывать данные через уязвимое ПО — можно установить закладки на стадии изготовления устройств связи. Вот, например, скомпрометированный радио-модуль для телефона:

Другой вариант — поддельные базовые станции, с помощью которых можно перехватывать трафик абонента и манипулировать данными на его телефоне:

Или целая сотовая сеть в одной коробке:

Есть и спектральный анализатор на базе мобильного телефона Motorola L9, который позволяет записать радио-спектр для дальнейшего анализа:

Определение местоположения с помощью сотовой сети — достаточно приблизительное. Для точного поиска жертвы на месте есть отдельный портативный инструмент:

Конечно, само по себе существование такого каталога устройств не означает, что кто-то уже использует их для тотальной слежки. Однако вслед за публикацией каталога стали появляться и свидетельства практического применения.

В сентябре 2014 года была обнаружена подозрительная будка на крыше IZD-Tower, напротив комплекса UNO-city (Венский международный центр). Будка огорожена прочным металлическим забором, под наблюдением 10 камер. Вероятнее всего, это поддельная базовая станция мобильной сети.

Вена является третьим городом-резиденцией ООН (после Нью-Йорка и Женевы), там же расположены штаб-квартиры ОПЕК и ОБСЕ. Вполне понятен интерес АНБ к месту, где собираются высокопоставленные лица большинства стран. А вот предположительная зона покрытия данной станции:

Такие базовые станции могут перехватить IMSI (так называемые IMSI-catcher), а затем через сеть SS7 отслеживать местоположение жертвы. Однажды отследив IMSI жертвы, можно отслеживать ее перемещение по всему миру до тех пор, пока пользователь не сменит SIM-карту. Подробнее о таких атаках мы уже рассказывали здесь.

Документы Сноудена говорят о том, что станция в Вене (Vienna-Annex) является лишь частью глобальной сети слежения SIGINT. Дальше уже можно искать по списку стран и городов, упомянутых в этих документах. Вот фото похожей структуры, найденной на крыше в Риме:

Кстати, американские спецслужбы не ограничиваются стационарными системами слежения. Они уже давно используют станции-перехватчики StingRay на специальных автомобилях, которые могут подъехать к заданной цели. А в ноябре журнал Wall Street Journal сообщил, что Министерство юстиции США использует самолеты Cessna с поддельными базовыми станциями для перехвата данных пользователей:

Кто виноват и что делать?

Прежде всего нужно отметить, что невзирая на громкие заголовки газет, описанные технологии сейчас доступны не только спецслужбам. По сути, прослушка мобильных сетей и защита от неё стали новым высокотехнологичным рынком. И как на всяком рынке, здесь постоянно появляются новые, более дешевые решения.

В августе 2014 года журнал Popular Science рассказал о том, как группа специалистов по безопасности ESD America продвигает собственную разработку – «особо защищенный» смартфон CryptoPhone 500 на базе Android. Поскольку подобных продуктов на рынке уже несколько, разработчики использовали небанальный рекламный ход. С помощью своего продвинутого смартфона они обнаружили на территории США 17 поддельных базовых станций, которые в принудительном порядке отключают шифрование данных:

Защититься от поддельных базовых станций с обычным телефоном сложнее, но кое-что сделать всё-таки можно. В сетях UMTS (G3) используется взаимная аутентификация мобильной станции в сотовой сети, и сотовой сети — в мобильной станции. Поэтому одним из признаков прослушки является принудительное переключение из режимов G4 и G3 в менее безопасный режим G2. Если пользователь заранее отключит у себя 2G-режим, это усложнит злоумышленнику задачу перехвата радио-эфира. Некоторые модели мобильных телефонов позволяют переключать используемый тип сети:

Также во многих телефонах на базе Android есть сервисное меню, вызываемое командой *#*#4636#*#*, где можно выбрать тип сети. Правда, такое решение чревато повышенным потреблением батареи, а также потерей связи в случае отсутствия покрытия сети 3G.

Поддельные базовые станции позволяют перехватывать любые данные, передаваемые через сотовую сеть – однако для этого требуется физическое нахождение абонента в зоне действия базовой станции. Поэтому более продвинутым методом слежки можно считать атаки на сеть SS7, позволяющие перехватывать данные абонента, а также его местоположение, из любой точки земного шара. Здесь тоже есть свои коммерческие решения: в одном из прошлых постов мы рассказывали о системе SkyLock американской компании Verint, которая позволяет отслеживать любых абонентов по всему миру.

Как можно помешать прослушке в этом случае? Поскольку атаки базируются на легитимных сообщениях сигнальной сети SS7, грубая фильтрация этих сообщений может оказать негативное влияние на весь сервис. По опыту экспертов Positive Technologies, адекватная защита от атак на SS7 должна представлять собой комплекс мероприятий на стороне оператора, включая мониторинг трафика SS7 и «умный» контроль фильтрации, который позволяет блокировать только попытки атак и фрода. Подробнее о том, как это реализуется на основе наших продуктов, можно прочитать в статье «Безопасность сетей мобильной связи на основе SS7».

Как проверить, кто следит за вами через телефон (простой способ)

Какие способы отслеживания существуют

Ни для кого не секрет, что сегодня местоположение практически каждого человека можно отследить с помощью его смартфона. Для определения координат устройства существует несколько основных методов. Более подробно читайте об этом в нашем материале «Как отследить ребенка по телефону».

GPS-отслеживание

Самый точный из них — метод, основанный на вычислении координат геопозиции устройств, оснащенных модулем GPS. Координаты определяются спутником за счет измерения моментов времени приема синхронизированного сигнала от навигационных спутников до модуля потребителя. У данного способа есть неоспоримые преимущества. Во-первых, он бесплатный, а во-вторых точность определения местоположения достигает всего 1−5 метров.

LBS-отслеживание

Еще один успешно применяемый метод основан на определении базовых станций сотовых сетей GSM и осуществляется он благодаря привязке мобильного номера к ориентирам, которые нанесены на специальную электронную карту LBS-системы сотовых операторов. Точность такого метода составляет от 150 до 1000 метров.

Кроме этого, сегодня существует специальное оборудование, которое позволяет отслеживать местоположение по модулю Wi-Fi. При чем такое отслеживание может быть успешным даже в том случае, если пользователь в данный момент не подключен к беспроводной сети, но беспроводной модуль его устройства активен и находится в режиме поиска сетей.

Отслеживание данных с помощью переадресации

Помимо классических методов слежения, за абонентом можно вести скрытый контроль, перенаправляя данные, полученные с его устройства на любой другой абонентский номер.

Злоумышленники или те, кто заинтересован в вашей личной информации, могут настроить переадресацию данных на свой номер телефона, и таким образом незаметно следить за вами, узнавая о вас много личной информации.

Например, имея метаданные ваших фотографий, можно узнать о локациях, которые вы посещаете, а с помощью полученных банковских сообщений, можно следить за вашим финансовым состоянием.

Как узнать кто за вами следит по номеру мобильного телефона

Большинство сотовых операторов предоставляют функцию отслеживания абонентов LBS-методом за дополнительную плату. У компании Мегафон это услуга называется «Мегафон Радар», у оператора МТС — «МТС Поиск», у Tele 2 — услуга «Геопоиск», у сотовой компании Билайн — «Билайн Координаты и “Локатор”.

Вы можете даже не знать о подобной слежке, ведь, для того чтобы сделать вас объектом отслеживания, достаточно завладеть вашим телефоном всего на пару минут, чтобы подтвердить согласие на слежку от вашего имени, а сделать это обычно не составляет большого труда. Чтобы вести наблюдение за абонентом любого оператора сотовой связи, достаточно, чтобы пользователь однократно предоставил разрешение на отслеживание текущего местоположения с помощью смс-сообщения.

Мегафон

Если вы являетесь абонентом компании Мегафон, узнать кто за вами наблюдает можно набрав короткую USSD команду на клавиатуре телефона: *566*8#

После чего на экране отобразится номер абонента, который установил за вами слежку. Чтобы запретить отслеживание, отправьте USSD команду, соответствующую цифре, указанной рядом с номером абонента, а затем отправьте цифру 1, чтобы запретить данному абоненту отслеживание или цифру 2, чтобы самому узнать о местоположении следящего. После запрета на отслеживание, еще раз наберите код *566*8#, чтобы удостовериться, что за вами больше никто не наблюдает.

МТС

Если вы являетесь абонентом МТС, то чтобы проверить, кто за вами следит, отправьте слово «Кто» на короткий номер 3322. В ответном сообщении придет номер телефона того абонента, кто подключил за вами слежку. Чтобы запретить слежку от абонента, отправьте на короткий номер 3322 «ЗАПРЕТИТЬ 79………».

Tele 2

Если вы являетесь абонентом Tele 2, для того, чтобы узнать, кто за вами следит, наберите на клавиатуре телефона короткий код *194*88#.

Билайн

Как нам рассказали в службе поддержки компании, если вы являетесь абонентом Билайн, узнать номер абонента, который установил за вами наблюдение, к сожалению, не получится. Но если вы хотите удостовериться, что за вами никто не наблюдает или прекратить любое отслеживание, на всякий случай следует отправить сообщение с текстом «Стоп» на номер 5166. Для отключения отслеживания по услуге «Билайн Координаты» отправьте сообщение «Стоп» на короткий номер 4770.

Отключение модуля Wi-Fi

Кроме того, как мы уже сказали ранее, метод LBS позволяет отслеживать местоположение абонента по включенным модулям Wi-Fi и Bluetooth, поэтому чтобы полностью исключить подобный вид слежки, держите их отключенными, когда не собираетесь использовать беспроводные сети по их прямому назначению.

Дополнительно можно отключить функцию «Улучшение точности» в настройках телефона, которая позволяет производить более точное определение местоположения телефона с помощью беспроводных модулей Wi-Fi и Bluetooth.

Для этого перейдите в Настройки → Локация → Улучшение точности и отключите связанные переключатели этих двух функций.

Как узнать кто за вами следит через переадресацию

Чтобы проверить не являетесь ли вы объектом слежения через данные, проходящие через ваше устройство, на любом телефоне достаточно ввести комбинацию на клавиатуре *#21#, а затем нажать клавишу вызова. После этого на экране отобразится информация о подключенной услуге переадресации. Если возле каждого пункта установлено значение «Не переадресовано», то беспокоиться не о чем.

Если же вы обнаружили, что с вашего телефона была установлена переадресация, но сами вы при этом ничего не устанавливали, — в этом случае в первую очередь стоит поинтересоваться у близких родственников, возможно кто-то из них таким образом решил взять вас под свой контроль. В случае отрицательного ответа, рекомендуем отключить такую услугу у вашего оператора. Вполне возможно, что вы стали объектом наблюдения посторонних лиц.

Для отключения переадресации также можно воспользоваться универсальным кодом ##002#, набрав его на клавиатуре вашего смартфона. Для того чтобы узнать куда конкретно перенаправляются данные, наберите *#62#. Не стоит забывать, что в случае подключенной голосовой почты, ее номер может отобразиться рядом с пунктом «Голосовая связь».

Как отключить слежку через геопозицию Android

Отслеживание местоположения человека по данным о геолокации, которые передаются, если в вашем телефоне активирована функция GPS, является самым точным на сегодняшний день и одновременно, самым простым, так как не требует дополнительных затрат от преследователя. Все, что необходимо, это разрешение другого пользователя на отслеживание, а иногда можно обойтись и без такового. Достаточно, чтобы кто-то имел данные от вашего аккаунта.

На телефоне Android отключить слежку через GPS можно отключив функцию приема геоданных. Вы можете включать ее по мере необходимости и только в тех случаях, когда это будет необходимо для работы приложений таких как Карты или Навигатор.

Кроме этого можно отключить историю местоположений в настройках телефона.

Для этого перейдите в Настройки → Локация → История местоположений и отключите связанный переключатель.

Затем перейдите в Настройки → Google → Безопасность → Найти устройство и также деактивируйте эту функцию.

Как запретить отслеживание на iPhone

iPhone можно обнаружить в приложении «Локатор» с помощью других устройств Apple, расположенных поблизости, даже если устройство выключено. Устройства Apple объединены в сеть по всему миру и способны безопасно передавать данные о местоположении других устройств в iCloud.

Чтобы запретить отслеживание своего iPhone, необходимо перейти в пункт меню «Я» и снять переключатель напротив пункта «Поделиться геопозицией». Если кто-то еще владеет данными от вашего Apple ID, он может отслеживать ваши перемещения через приложение «Локатор» или на сайте icloud.com, даже если вы ранее ни с кем не делились геопозицией. Поэтому, если у вас имеются подозрения, то в первую очередь стоит сменить пароль от iCloud. Тем самым вы отвяжете данные своего аккаунта ото всех устройств, когда-либо получивших к нему доступ.

Смотрите также

А если у вас мания преследования, то вам точно понравятся эти фото самых маленьких гаджетов в мире. Вы даже не подозревали, что такое бывает:

Как спецслужбы вычисляют по мобильному телефону

Существует огромное количество мифов и домыслов как именно могут найти по анонимному номеру анонимного мобильного телефона. Мы же знаем правду и сейчас ею поделимся.

Бытует три распространенные версии: пеленгуют т.е. определяют источник радиосигнала, вычисляют специальным оборудованием на базовых станциях сотовой сети и вычисляют через разные скрытые возможности, якобы специально имеющиеся в каждом телефоне.

Мы поучаствовали в настоящем расследовании настоящего дела, где преступника вычислили по его мобильному телефону. И скажем следующее: первая версия немного содержит правды, но главный способ поимки не имеет ничего общего со всеми тремя.

Говоря в целом, следствие и криминалисты только в кино используют крутые спецсредства и дорогую аппаратуру. В реальности главный инструмент следователя: его голова и бумажки. А главный метод — язык не повернется сказать «дедукция», — назовём это «поиском закономерностей» или «статистика». И ещё есть такая штука как Время. Время всегда против анонимности: что-то мы делаем слишком вовремя, а что-то совсем не вовремя. И если где-то есть логи наших дел с отметками времени — нам не скрыться. А логи в мобильной связи ведутся по каждому байту. Далее подробнее.

КАК ВЫЧИСЛЯЮТ КТО РАБОТАЕТ С ЛЕВОЙ СИМ-КАРТЫ?

Вы не поверите: по «ведущему» телефону — Вашему настоящему. Внимательно прочитав следующий абзац Вы поймёте, как всё легко, просто и быстро. В описании используется термин «включение» — это момент, когда «анонимный» аппарат вышел в сеть. Итак, поехали, рассмотрим разные ситуации:

Ситуация первая: Вы пользуетесь «анонимным» мобильником, а настоящий находится рядом и включен. Следователи запрашивают логи всей соты в которой работает (работал) «анонимный» аппарат. Это всё, что им потребуется, что бы Вас вычислить (причем не только «по горячим следам», но и через неделю, месяц, не спеша, в кресле своего кабинета за чашечкой кофе). Делают рекурсивные выборки по промежуткам включения и смотрят кто ещё был в соте кроме «анонимного» аппарата. Например в одной соте были ещё 1000 включенных телефонов. При следующем включении 500 из тех, что были в первый раз. При следующем — 20 из тех, кто был в первый и второй раз. Чаще всего удается с логов трех-четырех включений найти точно пару телефонов, которые не покидают соту. Реже включений требуется больше: в таком случаи можно попробовать пробить историю по номерам множеств совпадений, а так же их владельцев. Если это бабуля 90 лет из которых номер у неё уже 10 лет и квартиру она не покидала 5 лет — то, явно, вариант отпадает. Таким образом следователи достаточно быстро выходят на настоящий номер телефона, одна история звонков по которому раскроет все карты. Нередко спецслужбам везет и с 2 включения: быстро изучить и отмести сотни номеров — дело лишь в количестве сотрудников. Бывает даже, что на настоящий номер выходят с первого и единственного включения»анонимного»! Не верите? А зря. Динамика в соте, поведение других аппаратов, будни / праздники могут существенно упростить работу силовиков. Могут во время работы «анонимного» мобильника все остальные выйти из соты, кроме Вашего (ну взяли остальные люди и переместились куда-то) или делать исходящие, отправлять СМС. Сейчас такое время, когда все ни минуты без мобилы. И это Вас палит: Вы же не можете одновременно делать исходящие с двух телефонов. Значит пока Вы «работаете» с «анонимного» все, кто звонит в Вашей соте — выходят из под подозрения и сужают кольцо вокруг Вас. Кроме того господин Случай не на Вашей стороне: у спецслужб логи в которых все данные от и до, а у Вас обычный быт со всеми непредсказуемостями. Пример: Вы сёрфите «анонимно» в интернете и тут Вам звонят на настоящий телефон. Вы начинаете говорить и трафик данных по интернету падает на время, статистически отличное от времени между средними загрузками страниц. Сопоставить все звонки в соте на точное совпадение с провалом трафика — дело секунд — и Ваш номер обнаружен. Может быть, конечно, что Вы просто пошли в туалет, но ведь проверить нужный ли номер «обнаружен» не сложно. А если Вам позвонят два раза?

Преступник включил аппарат, отправил СМС с требованием выкупа, выключил. Через день включил, позвонил обсудить условия выкупа, выключил. Третий раз включил — сообщил место встречи и время, выключил. Мы изучили логи по трём «включениям», — кто в этот момент был в соте все три раза. От второй «сверки» осталось четыре номера, от третьей — один.

Ситуация вторая: Вы пользуетесь «анонимным» мобильником, а настоящий предусмотрительно заранее выключаете. Невероятно, но Вы только упростили задачу следователям. Они просто посмотрят, кто отключился- именно отключился (телефон передает в сеть сигнал об отключении), а не покинул сеть незадолго до появления «анонимного». Можно смело говорить, что таких в соте будут единицы или даже Вы один. Для уточнения данных можно сравнить кто включился после отключения «анониста». И, так же, пробить на бабуль и прочих. Как видите отключение настоящего аппарата при пользовании «левым» только ухудшает анонимность.

Ситуация третья: Вы оставляете настоящий телефон дома включеным, а сами едете в другую соту, и только там включаете «анонимный». Думаете хитрый план? А вот нифига. Три фактора все равно выдают Ваш настоящий аппарат. Во-первых отрабатывается та же схема, что и в первой ситуации, только уже не по одной соте, а по нескольким. Сначала по одной, потом по соседним и так далее пока не дойдут до сравнения соты «анонимного» с сотой настоящего. Во-вторых и в главных: Ваш аппарат дома находится без хозяина и не может отвечать на звонки. Следовательно рано или поздно будут пропущенные, которые так же видны в логах. Нужно только сравнить на каком аппарате были пропущенные во все времена «включения» анонимного. Как думаете, многие из абонентов постоянно не берут трубку как раз в то время, когда Вы выходите с анонимного? Да никто, кроме Вашего настоящего телефона! Кроме того данный способ хорошо помогает в общем поиске: следователи могут очень быстро обзвонить номера, что остаются после сравнения логов сот. И если телефон не берут — в подозреваемые. В-третьих Вы не можете оставлять настоящий аппарат где попало — каждый раз в разных местах. Скорее всего он у Вас дома. То есть в одном месте на каждое включение. На этом можно построить дополнительную выборку для фильтра: сколько одних и тех же аппаратов находилось в одной и той же соте. В целом всё это приведет к быстрому, хоть и чуть менее быстрому, чем в предыдущих случаях, выходу на настоящий номер.

Ситуация четвертая: Вы выключаете настоящий телефон дома, а сами едете в другую соту, и только там включаете «анонимный». См. ситуацию №3 + ситуацию №2

Получается вся схема работает на том, что делается несколько включений с одного номера. То есть, если выходить с номера только один раз и потом выкидывать симку и телефон — найти будет невозможно?

Это поможет только в том случаи, если и «дело» Ваше на один раз и других похожих дел не было и больше не будет. То в есть реальности всех настоящих «дел» — не поможет. Смена номеров ничуть не усложнит задачу поиска настоящего телефона. Например в том же примере про шантаж: как смена номера поможет — ведь жертве-то одной и той же совершаются звонки. Следователи будут просто пробивать не по одному номеру 3 включения, а три включения разных номеров. Аналогично «темные делишки» в Интернете — номера легко объединяются по общему «делу». Скажем более — частая смена номеров только ухудшают безопасность т.к. следователи получат группы номеров и смогут легко пробить, например, откуда симки. И накрыть вас с поличным во время закупки новых или выйти на «продавца», который сделает «робота» или сольет номер, с которого Вы звонили ему. Анонимность — это не отсутствие данных для идентификации. Такого в современном мире просто быть не может. Анонимность — это хорошая имитация обычной, но не настоящей личности.

ЧТО ДАСТ СПЕЦСЛУЖБАМ НОМЕР НАСТОЯЩЕГО ТЕЛЕФОНА?

Мы рассмотрели, как легко и просто «пробить» силовикам настоящий номер подозреваемого по его «анонимному». Но что даст инфа о настоящем телефоне? Да всё. Кроме информации на кого оформлен номер следователи увидят кому Вы звонили. Наверняка среди них много тех, кто знает Вас лично. Увидят кто и как пополнял счет. Скорее всего там есть платежи и с настоящей карты через банкомат или с настоящего Вебмани-кошелька и т.д. То есть, собственно, Вы приплыли.

КАК ПЕЛЕНГУЮТ МОБИЛЬНЫЙ ТЕЛЕФОН?

На место в район работы соты, в которой находится телефон подозреваемого, выдвигается оперативная группа с ручным пеленгатором. Это никакой не экран с точкой, как показывают в фильмах, а простой радиоприемник со стрелкой, которая показывает мощность сигнала и антенной в форме буквы Н, буквы Ж, хитрой трубки или гиперболической / параболической тарелки (часто в комплекте идет несколько антенн для разных условий работы). Информация на какой точно частоте работает в настоящее время искомый аппарат имеется у базовой станции. Опер настраивает на эту частоту приемник, крутит вокруг себя антенной и смотрит на стрелку. Откуда сигнал сильнее всего — туда и идет. Заходит в подъезд, поднимается по лестнице и меряет сигнал. Находит таким образом нужный этаж, потом квартиру и всё, «анонимность» закончена. В наблюдаемом нами случаи время от подъезда «газели» оперов до вывода под белы ручки составило 25 минут. Учитывая сколько из них ушло на рекомендации «открывайте ибо откроем в любом случаи», сборы и вывод подозреваемого — можно прикинуть, за сколько среди десятков домов, сотен подъездов и тысяч квартир нашли нужную.

ТАК ЧТО ЖЕ ДЕЛАТЬ? АНОНИМНОСТЬ — МИФ?

Выше мы подробно рассмотрели, что имея настоящий личный мобильник мы никогда не будем анонимны даже с только что купленного нового телефона и только что купленной в подворотне сим-карты без оформления. Как мы уже говорили, доступная анонимность — это хорошая имитация обычной, но не настоящей личности. А отсутствие личности вообще в наших современных информационных реалиях просто невозможно. Ведь вот Вы, личность, сидите прямо тут и читаете эту статью. А вон снизу стоят счетчики ЛайфИнтернета и прочие.

Настоящие хакеры, чья свобода, а, быть может, и жизнь, зависит от анонимности не пользуются мобильными телефонами в повседневной жизни. Вообще не пользуются. Только одноразовые звонки, скайп и т.п. Да и жизни «повседневной» у них нет. Вечная мгла, небытие. Нет друзей, нет родных, нет привычек и «любимых» мест. Вот что такое анонимность. Но, на самом деле, в Сети есть полноценная другая жизнь, другие друзья и другие «места». И, часто, не только не хуже, но и получше будет, чем в реале. Так что не все так грустно. Просто не так, как у большинства. Однако это уже не «анонимность». У Вас есть имя, пусть и никнейм, но по нему знают именно Вас, у Вас есть интернет-друзья и места, где Вас можно найти в сети. Вас можно даже «наказать» хоть и без поездки в Сибирь. Таким образом легко понять, что условна не только анонимность, но и свобода, а «преступление» и «законы» — не едины, а относительны к обществу. А «общества» бывают разные.

Узнав немного о методах работы следователей Вы можете принять меры по улучшению безопасности в каждом конкретном случаи: например в ситуации №3 можно на настоящий телефон установить автоответчик или попросить друга отвечать если позвонят. Зарегистрировать настоящий телефон на настоящую бабушку, что бы пройти «фильтр на бабушку». Стараться рандомно комбинировать ситуации, оставлять телефон в разных местах и т.п. Это несколько усложнит работу следователей, но и усложнит Вашу «темную деятельность». А поможет ли в «час икс»? Далеко не факт.

Так что хорошо подумай, мой юный друг с криминальными наклонностями, стоит ли вообще игра свеч или, быть может, после одного-двух удачных дел лучше бы купить квартиру, машину, какой-никакой белый бизнес и завязать с «темной стороной» навсегда?