Как отключить шифрование data twrp

Как расшифровать OnePlus 5 / 5T и отключить принудительное шифрование

Как можно отключить ужасное принудительное шифрование? Позвольте нам помочь вам в этом. Это руководство поможет вам расшифровать OnePlus 5 / OnePlus 5T и отключить принудительное шифрование. Но даже после этого есть вероятность, что вы все равно можете случайно включить его. Не волнуйтесь! У нас есть все для вас. Убедитесь, что вы прочитали всю статью и не пропустите ни одной ее части.

Прежде чем мы перейдем к процессу, знаете ли вы, что такое шифрование на Android? А как узнать, что ваше устройство зашифровано? Мы ответим на оба эти вопроса.

Что такое шифрование Android?

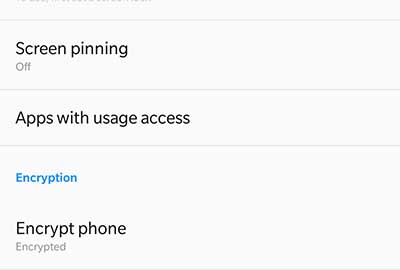

Хотя сам процесс шифрования может сбивать с толку, но, говоря простыми словами — Шифрование — это процесс преобразования любого типа данных в зашифрованный фрагмент кода для предотвращения несанкционированного доступа.. Доступ к этому коду можно было получить только при расшифровке с помощью ключа (пароля, PIN-кода и т. Д.). Теперь, когда у вас есть общее представление о том, что это такое, пора проверить, зашифрованы ли уже ваше устройство / данные (скорее всего, так и есть) или нет. Итак, идем в Настройки> Безопасность и отпечаток пальца и проверьте в разделе «Шифрование». Он должен сказать «Зашифровано».

Чтобы узнать больше о шифровании, прочтите эту статью.

Когда дело доходит до сценария шифрования или его отсутствия, значительных улучшений производительности нет. Хотя в некоторых ресурсах упоминается, что дешифрованное хранилище работает немного быстрее, чем его аналог. Но нам известно не так много улучшений в реальном времени. Основная причина, по которой вы расшифровываете OnePlus 5, — это свободное использование пользовательских ПЗУ и модов. Известно, что несколько популярных модов настройки, включая MultiROM и Xposed Framework, показывают проблемы с зашифрованной средой. Все остальное — ваш выбор.

Метод 1: использование средства отключения принудительного шифрования

Теперь вы знаете, что ваше устройство зашифровано, и это шифрование принудительно выполняется ядром при первой загрузке. Все стандартные прошивки и несколько пользовательских ПЗУ принудительно используют этот метод шифрования. Таким образом, даже если вам каким-то образом удастся расшифровать устройство, очистив раздел данных, оно все равно будет зашифровано, как только вы загрузитесь в ОС. Функция dm-verity в ядре (загрузочный раздел) проверяет, зашифрован ли раздел данных устройства. Если нет, он автоматически инициирует процесс шифрования, прежде чем вы даже сможете перейти на главный экран.

Справка: Под «Хранилищем» мы подразумеваем полный раздел устройства «/ data».

Итак, бороться с этим мы будем не только расшифровать OnePlus 5 и OnePlus 5T но также отключите принудительное шифрование. В дальнейшем мы также поможем вам поддерживать расшифрованное состояние. Итак, начнем!

Читать — Обзор OnePlus 6T — Доступный флагман!

Шаг 1. Отформатируйте раздел данных в TWRP, чтобы расшифровать OnePlus 5 / 5T

Прочтите — Как сразу получить обновления OxygenOS на устройствах OnePlus

Шаг 2. Отключите принудительное шифрование на OnePlus 5 / 5T

Теперь вам удалось расшифровать OnePlus 5 / 5T. Но если вы перезагрузитесь прямо сейчас, хранилище снова будет зашифровано. Итак, чтобы справиться с этим, нам придется отключить принудительное шифрование, установив простой zip-архив, который легко отключит принудительное шифрование (функция dm-verity) в ядре.

Вы только что смогли расшифровать OnePlus 5 / 5T и отключить на нем принудительное шифрование.

Метод 2: отключить принудительное шифрование с помощью Magisk или SuperSU

Если у вас есть рутированное устройство или вы хотите рутировать устройство вместе с отключением принудительного шифрования, у нас есть другое решение. Все, что вам нужно сделать, это пропустить указанный выше файл и вместо этого прошить zip-архив Magisk или SuperSU.

Зачем? Поскольку корневые решения, такие как Magisk и SuperSU, поддерживают удаление dm-verity. Корневой zip-архив автоматически извлекает ваш текущий загрузочный образ (ядро) и мгновенно удаляет его, чтобы помочь вам расшифровать OnePlus 5 / 5T.

Если вам нужны точные шаги, чтобы сделать это, выполните их ниже:

Это оно! Вам удалось без особых хлопот расшифровать OnePlus 5 / 5T и отключить на нем принудительное шифрование. Если у вас возникнут проблемы в процессе, сообщите нам об этом в комментариях. Следите за обновлениями, пока мы получим больше возможностей для OnePlus 5 и OnePlus 5T.

How to Remove Data Encryption and Decrypt Data in TWRP

In this guide, we will show you the steps to remove the data encryption and hence decrypt data in TWRP. Such has been its dominance, that it is hard to imagine a working environment without the presence of this custom recovery. Beholding a plethora of useful features, it has made life really easy for tech enthusiasts. Be it for flashing ZIP/IMG files, taking partition backup, or even wiping partitions flashing custom ROMs, there’s plenty to try out.

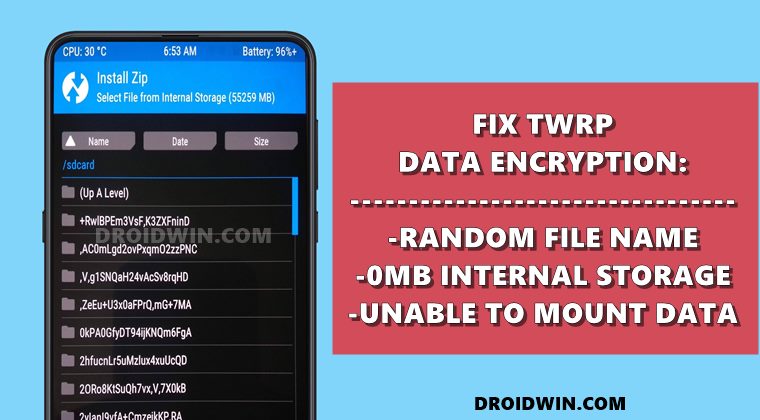

However, it isn’t free from its fair share of issues as well. One of the most common and concerning problems is related to Data Encryption. Without going into many technicalities, when this issue happens, all your file names will be in a jumbled form, with numbers and random strings of characters. In other instances, TWRP might show Internal Storage as having 0MB of consumed storage. All these straight away results in a plethora of issues.

Among them, the most important issue is that you wouldn’t be able to identify the file that you have to flash. And we all know how disastrous could it be if we end up flashing an incorrect file. Furthermore, some users have even shared their horror stories as well. They planned to flash a new custom ROM, so they downloaded it and sent it to their device. Then they booted the device to TWRP and wiped the System partition.

After that, they tried flashing the ROM but were unable to do so since they cannot identify which was the actual ROM file (due to an encryption issue). As a result, they were then greeted with the No OS Installed Are you sure you wish to reboot? message in TWRP. Well, I have already covered a comprehensive guide to fix that issue, let’s now turn our attention towards this one. Given here are the various methods that will help you to remove the data encryption and hence decrypt data in TWRP.

How to Remove Data Encryption and Decrypt Data in TWRP

We have shared a total of four different types of fixes. In my case, the last one did the job. However, I have mentioned it in the end because it requires a complete data wipe. So if you have already taken a backup and have no concern about data loss, then I would suggest you directly start off with the last fix itself.

Others may begin from the first fix onwards. Droidwin and its members wouldn’t be held responsible in case of a thermonuclear war, your alarm doesn’t wake you up, or if anything happens to your device and data by performing the below steps to remove the data encryption and hence decrypt data in TWRP.

Note: Booting Android to TWRP

During the course of the article, you will have to boot your device to TWRP. For that, you may take the help of the device-specific hardware key combinations or refer to the below universal method:

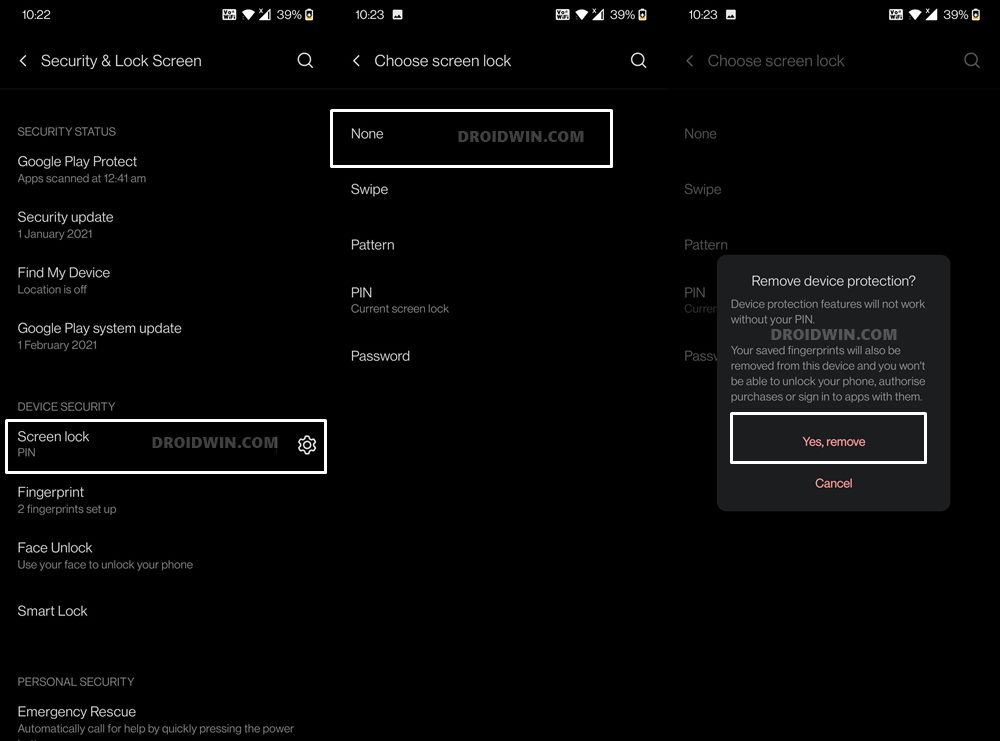

Fix 1: Remove Lock Screen

While it may sound like a pretty vague workaround, but most of the earlier Android devices (three-four-year-olds) and some even today have known to fix the issue via it. For the unawares, TWRP isn’t able to decrypt the data if you have enabled a Pattern Lock because it only supports unlocking via the PIN or Password. However, users are even stuck with these numerical passwords. So the best and safest bet is to temporarily remove all the lock screen protection from your device. Here’s how it could be done:

Once done, reboot your device to the TWRP Recovery and see if it is able to remove the data encryption and decrypt data or not.

Fix 2: Flash no-verity-opt-encrypt.zip via TWRP

While its name might be hard to spell but its task is pretty simple: to decrypt the data partition. As of now, this file wouldn’t be present on your device and you will have to transfer it via TWRP. However, don’t send it to the Internal Storage (because you wouldn’t able to identify the file). If you have a USB OTG or Pendrive, then connect it to PC, transfer the file, then connect the OTG to your device and flash the file.

All the instructions related to the same are given in this guide: How to use USB OTG or Pen Drive to Flash File via TWRP Recovery. However, if you don’t have OTG, then you may try out the ever-useful ADB Sideload feature. For detailed instructions regarding the same, you may refer to our guide: How to Use ADB Sideload in Android [Stock and TWRP Recovery]. The shorter instruction follows below:

Fix 3: Change File System and Mount Data Partition via TWRP

In some instances, the issue isn’t as complicated as it might look. You only need to mount the data partition and TWRP then automatically decrypts the partition. To try it out, head over to Mount and checkmark the Data partition. See if it is able to fix the underlying issue. if TWRP isn’t allowing you to mount data, then you would have to Repair and/or Refresh the File Partition, which could be done as follows:

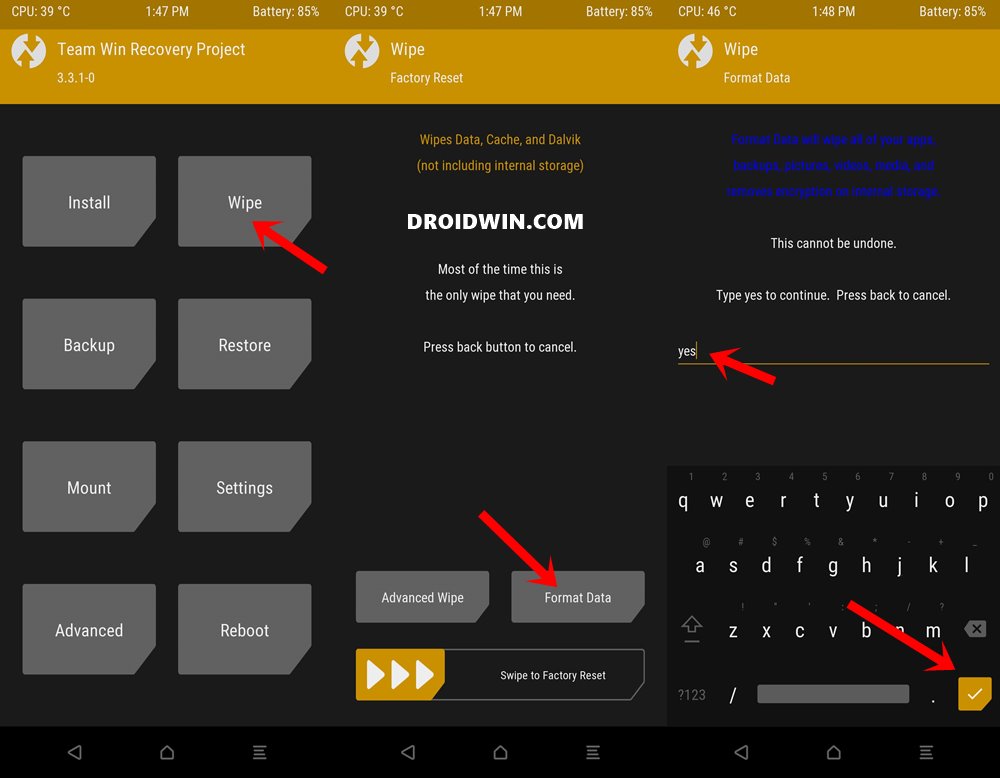

Fix 4: Format Data via TWRP

This will erase all the data from your device, so make sure that you have made a backup beforehand [and as mentioned before, this method did work out for me!]. Once done, proceed with the below steps:

So this was all from this guide on how to remove TWRP data encryption and decrypt data. If you have any queries concerning the aforementioned steps, do let us know in the comments. We will get back to you with a solution at the earliest.

About Chief Editor

Sadique Hassan

A technical geek by birth, he always has a keen interest in the Android platform right since the birth of the HTC Dream. The open-source environment always seems to intrigue him with the plethora of options available at his fingertips. “MBA by profession, blogger by choice!”

Удаление шифрования из восстановления

Я запускаю CyanogenMod 12 по ночам на моем G900T (klte). Все отлично работает, за исключением пароля шифрования по умолчанию, который заставляет мой телефон зацикливаться.

Есть ли команда, которую я могу сделать, чтобы удалить шифрование? Меня не волнуют данные, я хочу, чтобы все прошло. Я просто хочу вернуться к тому, /data что внутреннее хранилище хранится в незашифрованном виде на диске, чтобы иметь возможность загружаться в CyanogenMod.

Как я могу использовать, adb shell чтобы удалить шифрование на этих разделах?

Ответ для меня заключался в нескольких вещах, но я думаю, что один действительно является ключевым.

Используйте команду «восстановление», братан

При этом используется программа CyanogenMod / AOSP recovery для очистки пользовательских данных и отключения шифрования. (найдено в этом ответе по переполнению стека ) Загрузитесь с вашего восстановления, а затем с вашего компьютера запустите

Ваш телефон перезагрузится в систему, и, надеюсь, все будет работать как запланировано.

Если вам нужно запустить его с самого телефона (то есть: у вас нет компьютера поблизости adb с):

Следует стереть, отключить шифрование и перезагрузить систему.

Если все остальное не удается

Не используйте этот метод, если вышеперечисленное не работает или не применимо к вашему сценарию.

Уничтожить заголовок LUKS для шифрования файловой системы

Запишите тонну нулей в начало этого раздела, чтобы стереть заголовок LUKS:

Могут быть ошибки, но обычно они связаны с невозможностью найти внутреннюю «SDCard», это нормально.

После всего этого, перезагрузите восстановление снова и затем выполните сброс к заводским настройкам, чтобы быть в безопасности.

Почему это работает?

Казалось, что простое восстановление заводских настроек для меня ничего не значит, телефон по-прежнему видит раздел LUKS. Я предполагаю, что это потому, что заголовок LUKS все еще существовал на уровне диска, а раздел ext4 был просто наложен поверх него. По какой-то причине Android отдает приоритет обнаружению раздела LUKS над разделом ext4 и пытается (и успешно) монтирует его.

Куда пойти отсюда

(Если вы знаете, что делаете, вы также можете стереть system и установить ПЗУ с нуля. Опять же, я не несу никакой ответственности за то, что вы делаете с информацией, содержащейся в этом посте. )

У меня работал на klte G900T (Samsung Galaxy S5 T-Mobile). Ваш пробег может варьироваться.

Наконец-то я обнаружил, что в моем восстановлении TWRP 3.0.1 есть опция «Форматировать данные» в разделе «Очистка». Это делает полный сброс настроек, который также отключает шифрование.

Работал как шарм. Если у вас есть доступ к приличной версии TWRP (легко прошивается, например, с помощью Flashify), попробуйте сначала.

При условии, что вы используете TWRP или аналогичный.

Решение ручной очистки заголовка LUKS от Naftuli Tzvi Kay работает отлично, за исключением одной вещи. Я не знаю, от чего это зависит, но по моему опыту, Android держит заголовок LUKS в КОНЦЕ раздела. И если это так с вашим устройством, то работает

не удалит заголовок (нижний колонтитул?), потому что он стирает только начало раздела. Можно, конечно, стереть весь раздел, но это займет слишком много времени. Так.

Чтобы стереть конец раздела (любого размера), после выполнения вышеупомянутой команды выполните эту команду также:

Вы используете кастомное рекавери?

Если да, то сделайте это после загрузки в кастомное рекавери ( в моем случае TWRP ):

Протрите раздел данных. (На TWRP после перелистывания для изменения системы: Wipe> Advanced> Check: Data)

Мои голоса принадлежат @Naftuli Kay и другим полезным ответам здесь, но у меня есть некоторая информация, которой я хотел бы поделиться. Это слишком долго для комментария, пусть это будет ответом.

Начиная с некоторой версии TWRP, на экране Wipe есть пункт «форматировать данные». Он не только стирает / разделяет данные, но и обрабатывает зашифрованные файлы FS. В моем случае TWRP 3.0.2 на Samsung J500H стирает шифрование, и это был единственный способ, сброс к заводским настройкам не работает. CMR (тот, который построен на моем CM 12.1 для J500H) также не может очистить шифрование.

—set_encrypted_filesystem=off также не работал в TWRP и CMR.

очистка данных с помощью OpenRecoveryScript https://twrp.me/faq/openrecoveryscript.html также не работает

Когда вы выполняете «форматирование данных», вы можете увидеть в журнале восстановления (/ cache / recovery / log или / cache / recovery / last_log) следующую информацию:

Я собираюсь попробовать dd с нулями, на самом деле TWRP делает то же самое, чтобы очистить шифрование, просто он точно знает, где искать заголовок))

Удаление шифрования из восстановления

Я запускаю CyanogenMod 12 в ночное время на своем G900T (klte). Все работает отлично, за исключением пароля шифрования по умолчанию, который заставляет мой телефон загружать цикл.

6 ответов

Ответ для меня включал в себя несколько вещей, но я думаю, что это действительно ключ.

Используйте команду «восстановление», bro

Ваш телефон перезагрузится в систему, и все должно работать, как и планировалось.

Если вам нужно запустить его с самого телефона (например: у вас нет компьютера рядом с adb с):

Он должен стереть, отключить шифрование и перезагрузить систему.

Если All Else Fails

Не используйте этот метод, если вышеуказанное не работает или не применяется к вашему сценарию.

Уничтожить заголовок LUKS для шифрования файловой системы

Запишите тонну нулей в начало этого раздела, чтобы стереть заголовок LUKS:

Там могут быть ошибки, но обычно они связаны с тем, что они не могут найти внутреннюю «sdcard», это нормально.

После этого снова перезагрузите восстановление, а затем запустите заводскую настройку, чтобы быть в безопасности.

Почему это работает?

Просто сделать сброс настроек, казалось, ничего не сделал для меня, телефон все равно будет видеть раздел LUKS. Я предполагаю, что это связано с тем, что заголовок LUKS все еще существовал на уровне диска, а раздел ext4 просто накладывался поверх него. По какой-то причине Android уделяет приоритетное внимание обнаружению раздела LUKS над разделом ext4 и пытается (и успешно) монтировать его.

Куда поехать отсюда

(Если вы знаете, что делаете, вы также можете стереть system и установить ROM с нуля. Опять же, я не несу ответственности за все, что вы делаете, с информацией, содержащейся в этом сообщении. )

Работала для меня на klte G900T (Samsung Galaxy S5 T-Mobile). Ваш пробег может отличаться.

Наконец-то я обнаружил, что мое восстановление TWRP 3.0.1 имеет параметр «Формат данных» в разделе «Протрите». Это делает полный заводской сброс, который также отключает шифрование.

Работал как шарм. Если у вас есть доступ к достойной версии TWRP (легко мигает, например, с помощью Flashify), попробуйте это первым.

Решение ручного стирания заголовка LUKS, предоставленного Нафтули Цви Кеем, отлично работает, за исключением одного. Я не понимаю, на что это зависит, но, по моему опыту, Android сохраняет заголовок LUKS в END раздела. И если это относится к вашему устройству, то запустите

Чтобы стереть конец раздела (любого размера), после выполнения указанной выше команды запустите также эту команду:

При условии, что вы используете TWRP или подобное.

Используете ли вы пользовательское восстановление?

Если да, то сделайте это после загрузки в пользовательское восстановление ( TWRP в моем случае):

Протрите раздел данных. (В TWRP после прокрутки для изменения системы: Wipe> Advanced> Check: Data)

Мои голоса идут на @Naftuli Kay и другие полезные ответы здесь, но у меня есть информация, которую я хотел бы поделиться. Это слишком долго для комментария, пусть это будет ответ.

С некоторой версией TWRP на экране Wipe есть элемент данных формата. Он не только разбивает /разделяет данные, но также обрабатывает зашифрованное значение FS. В моем случае TWRP 3.0.2 на Samsung J500H стирает шифрование, и это был единственный способ, сброс настроек не работает. CMR (тот, который построен на моем CM 12.1 rom для J500H) также не может очистить шифрование.

—set_encrypted_filesystem=off также не работал в TWRP и CMR.

удаление данных через OpenRecoveryScript https://twrp.me/faq/openrecoveryscript.html также не работает

Когда вы выполняете «данные формата», вы можете увидеть в журнале восстановления (/cache /recover /log или /cache /recovery /last_log) следующую информацию:

Я собираюсь попробовать dd с нулями, на самом деле TWRP делает то же самое, чтобы очистить шифрование, просто он знает, где искать для заголовка точно))

[FIXED] How to remove data encryption in TWRP

Breadcrumb

dwapking

Senior Member

Users of TWRP 3.1 on Doogee Mix (including myself) faced the mammoth problem of an encrypted storage after unlocking the bootloader and flashing the custom recovery. This problem is not peculiar to the Doogee Mix, any other device with TWRP 3.1+ will likely face the same issue and the solution preferred here would work.

By default, your device storage is encrypted (Settings > Security > Encryption) and any TWRP from 3.1+ respects that protocol.

This means that the internal storage would be showing 0mb because it can’t be mounted, (no) thanks to the encryption.

Previous versions of TWRP (eg 3.0.3) could easily decrypt the device using the default password but from version 3.1, things changed.

SOLUTION

Needed:

1. An unlocked bootloader

2. TWRP installed (download from the TWRP thread)

3. An SD CARD (or USB OTG)

4. Magisk.zip (latest version, copy it to the SD card)

NOTE: Copy/Backup your files from your internal storage into your PC as this process would wipe everything from the internal storage.

STEPS

> With the bootloader unlocked and TWRP flashed, boot into recovery.

> The screen might be dark when in recovery, just press the power button and the the vol- button, it’ll turn ON. Then swipe to unlock.

> You can change the language to English by clicking on the 2nd rectangle by the right above the swipe function.

> Tick «do not show again» and the swipe to allow modification.

> Confirm device encryption by clicking «Backup» or «Install», if the storage size is 0mb or no folder is showing while trying to install, then the device is encrypted.

> Go back, click «Wipe»

> You can choose to Factory reset, Format data or Advanced wipe > tick /data. Either way, it’s going to wipe EVERYTHING in the internal storage (that’s the purpose of device encryption, to prevent unauthorized access to the storage). However, I recommend you choose «FORMAT DATA»

> If you chose «Format data», then type yes in the next screen and swipe to format.

> When completed, go home, click Reboot and choose Recovery to boot into recovery (very important, do not reboot the phone into system otherwise you’ll start all over. Reboot into recovery, not system).

> When in the recovery, click install > select storage > SD card (or USB OTG) (note that the internal storage will display as normal but remember it is now empty following the data reset)

> Navigate to the Magisk in /Sdcard (or USB OTG) and install.

> When completed, you can now reboot safely into system.

> Complete the phone setup and Open Magisk Manager. Notice that Magisk is now installed and «Preserve force encryption» is now unticked». You can also go to Settings > Security > Encryption and notice that it will ask you to encrypt your device, meaning it is decrypted now.

> The next time you will boot into recovery, TWRP may still be in Russian language, just change it one more time and you are good to go.

> Now you can flash anything you want including Xposed (download latest version from the official Xposed thread/website).