как клонировать номер телефона сотового

Клонирование SIM-карт

Можно держать пари, что практически любой обладатель мобильного телефона хотя бы раз в своей жизни слышал истории о клонировании SIM-карт. Достаточно широко распространены заблуждения о том, что преступным элементам ничего не стоит создать клон SIM-карты и разговаривать за Ваш счет, а правоохранительные органы используют клоны SIM-карт для прослушивания разговоров.

Как и в любых других добротных заблуждениях, в этих есть небольшая толика правды. Да, клон SIM-карты действительно можно создать, но лишь при определенных условиях. Однако:

Остаток статьи посвящен подробному рассказу о том, почему дела обстоят именно так.

Прежде чем рассказывать о клонировании, необходимо сначала вкратце осветить роль SIM-карты в процессах, происходящих в GSM-сети. Как известно, SIM-карта — это уникальный идентификатор абонента, его «мобильный паспорт». Уникальность обычного паспорта удостоверяет его серийный номер, подлинность — водяные знаки и прочие типографские уловки. Можно ли провести параллели с SIM-картой? Да, вполне.

У каждой SIM-карты есть уникальный номер, называемый IMSI (International Mobile Subscriber Identity), содержащий, в частности, сведения о стране и операторе, сетью которого обслуживается абонент. Именно этот номер является основным идентификатором абонента, с которым операторы мобильной связи ассоциируют всю прочую информацию — номер телефона, адресные данные абонента, баланс денег на его счету и т.п.

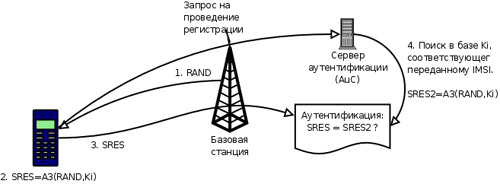

Подлинность SIM-карты проверяется с помощью специального «ключа», называемого «Ki». Данный ключ, представляющий собой многозначное число, хранится в двух местах — в самой SIM-карте и в базе данных. В ходе регистрации абонента в сети:

Очевидно, что клон SIM-карты должен пройти подобную процедуру так, чтобы сервер аутентификации не мог отличить клон от оригинала. Из описания процедуры следует, что для этого у клона должен быть тот же самый уникальный номер IMSI, и в ней должен храниться тот же самый секретный ключ Ki.

Еще немного и мы перейдем к обсуждению собственно клонирования, а пока зададимся вопросом, зачем же все-таки кому-то может понадобиться клон SIM-карты.

Популярных причин две. Во-первых, это объединение нескольких SIM-карт в одну, так называемый мульти-SIM. При каждом включении телефона или наборе специальной комбинации символов на клавиатуре мульти-SIM выбирает из своей памяти следующую пару (IMSI, Ki) и начинает, таким образом, изображать из себя другую SIM-карту. Имеющиеся на рынке решения позволяют размещать на одном мульти-SIM-е данные с 16 обычных SIM-карт.

Во-вторых, преступные элементы могут сделать дубликаты вашей SIM-карты с тем, чтобы разговаривать за ваш счет. Правда, у них будут проблемы с получением входящих звонков, поэтому подобные дубликаты используются, как правило, только для исходящих звонков в течение непродолжительного времени. Возможно, вы встречали в своем городе молодых людей со связкой телефонов на поясе и табличкой «1 минута на любой номер мира» — это и есть потенциальные потребители подобных клонов.

Как уже говорилось выше, клон SIM-карты должен иметь те же самые IMSI и Ki, что и оригинал. Значение IMSI узнать проще простого, зачастую он (или другой схожий с ним номер, ICCID) просто написан на самой SIM-карте. В крайнем случае IMSI считывается с SIM-карты устройством для чтения смарт-карт.

А вот с Ki дела обстоят не так просто. Он хранится в двух местах — в памяти SIM-карты и в памяти сервера аутентификации мобильного оператора (вопреки еще одному распространенному заблуждению значение Ki никогда и ни при каких условиях не передается «в эфире»). Соответственно, злоумышленники могут выбирать, откуда им проще будет его заполучить. Найти коррумпированного человека в мобильном операторе выгоднее — можно сразу получить информацию о целой серии SIM-карт. С другой стороны, доступ к подобной информации обычно строго регламентирован и ограничен, и в случае обнаружения массовой утечки «чужой среди своих» будет вычислен очень быстро. Кроме того, сервер аутентификации зачастую просто не имеет средств считывания Ki из своей памяти в целях безопасности. Тогда злоумышленникам остается только вариант с похищением нужных данных сразу после получения партии SIM-карт от поставщика-производителя. Но на этом этапе количество людей, имеющих нужные доступы, исчисляется единицами, что, естественно, сразу усложняет все дело.

Не проще ли будет считать Ki из памяти SIM-карты? Нет. Во-первых, нужно иметь физический доступ к самой карте и знать ее PIN-код, то есть нужно иметь возможность вынуть ее из телефона жертвы и вставить в считывающее устройство. Во-вторых, SIM-карта не предоставляет интерфейса для чтения Ki.

Если злоумышленник обладает какими-то сведениями об используемом этим оператором алгоритме A3, то он может пытаться вычислить Ki, наблюдая за результатами преобразования RAND в SRES. Можно вставить SIM-карту в считывающее устройство и при помощи компьютерной программы многократно последовательно вызывать алгоритм шифрования, передавая ему собственноручно формируемый RAND.

Именно таким образом были получены первые клоны SIM-карт. Сведения о версии алгоритма A3, называемой COMP128, просочились в сеть, и специалисты-криптографы обнаружили в ней уязвимость, позволяющую подобрать Ki за сравнительно небольшое количество попыток. В то время (девяностые годы прошлого века) алгоритм COMP128 применялся повсеместно, но после обнаружения уязвимости большинство операторов заменило его чем-то более устойчивым.

Понятно, что, не имея никаких сведений о том, что именно за алгоритм используется оператором в качестве A3, достаточно бесперспективно пытаться подобрать Ki полным перебором. Впрочем, в ряде сетей COMP128 до сих пор применяется, и SIM-карты таких операторов до сих пор сравнительно легко клонируются.

Почему «сравнительно»? Потому что на пути создателя клона есть еще одно препятствие — количество попыток для подбора Ki ограничено. В SIM-карту встроен счетчик количества вызовов A3, и по превышении определенного порога (50-100 тыс. раз) SIM-карта просто выводит себя из строя и перестает работать вообще. В обычных условиях, когда A3 вызывается при каждой регистрации SIM-карты в сети, подобные ограничения никак не мешают абоненту — он потеряет или поломает карту до того, как счетчик переполнится. А вот получение Ki перебором за такое количество попыток может и не произойти.

Естественно, что все перечисленные ограничения портят жизнь не только злоумышленникам, но и пользователям, которые хотят сделать копию своей SIM-карты в легитимных целях. Операторы, как правило, не делятся информацией о Ki даже с пользователями SIM-карты, ведь по условиям контракта абонент зачастую не владеет SIM-картой, а берет ее во временное пользование у оператора на диктуемых им условиях.

Допустим, клон SIM-карты все же был создан злоумышленниками. Значит ли это, что теперь они могут сделать себе «бесплатный телефон» и пользоваться им в свое удовольствие?

Да, но с несколькими оговорками. Во-первых, владелец SIM-карты может заметить, что деньги на счету убывают быстрее, чем он ожидает, и заказать детальную распечатку, в которой сразу обнаружатся странные лишние звонки. Соответственно, злоумышленники стремятся как можно скорее выговорить весь доступный баланс и избавиться от клона. Стоит заметить, что известны случаи, когда легитимный пользователь в такой ситуации заявлял протест, и расходы за разговоры, выполненные с использованием «его» SIM-карты, но «не его» модели телефона, ему возмещались.

Во-вторых, если в данный момент активны (зарегистрированы в сети) обе SIM-карты — и оригинал, и клон — то входящие звонки будут приходить на тот телефон, который последним совершил исходящий звонок или регистрацию в сети. Соответственно, легитимный пользователь может заметить, что ему приходят не все ожидаемые звонки. А злоумышленникам в целях конспирации вообще противопоказано снимать трубку.

В-третьих, оператор может в рамках своей системы контроля за мошенничеством вычислять SIM-карты, которые регистрируются в сети в нескольких географически разнесенных местах в течение ограниченного времени. Если обнаружится, что абонент зарегистрировался в пункте A, а через 5 минут совершил исходящий звонок в пункте Б, отстоящем от А на 1000 км, то это вызовет подозрение и приведет к замене SIM-карты легитимного абонента и блокировке клона.

Выводы

Клонирование SIM-карт — это реально и теоретически возможно.

Но, в общем и целом, если ваш оператор не застрял в своем развитии на уровне 90-х годов двадцатого века, а его сотрудники лояльны и неподкупны, то вам нечего бояться появления клонов своей SIM-карты.

Есть ли способ использовать один и тот же номер телефона для двух смартфонов? Как клонировать номер телефона? Я просто хочу внимательно следить за моим мальчиком. Что мне делать?

Клонировать номер телефона не так сложно, как кажется. В статье также перечислены 3 лучших метода клонирования номера мобильного телефона. Когда вы получаете SIM-карту для обоих смартфонов, вы можете получить текстовые сообщения, контакты и другую информацию. Более подробную информацию вы можете узнать из статьи сейчас.

Часть 1. Можно ли клонировать номер телефона

Поскольку каждая SIM-карта содержит два секретных ключа, IMSI (международный идентификатор мобильного абонента) и KI (ключ аутентификации). Когда вам нужно клонировать номер мобильного телефона, вы должны клонировать два кода и зарегистрировать мобильный телефон в сети.

Когда вы извлекаете два секретных ключа и программируете их на пустую SIM-карту, оператор может использовать их как исходную SIM-карту. Но вы можете только клонировать алгоритм COMP128v1, который является алгоритмом для большинства SIM-карт. Это означает, что у вас есть большой успешный шанс клонировать номер телефона.

Часть 2. Как клонировать номер телефона с секретным меню

Как уже упоминалось, вы должны получить секретные ключи, чтобы клонировать номер телефона, и вы можете получить всю необходимую информацию из секретного меню. После того, как вы ввели ключи сохранения отдельно для каждого телефона и его тип модели, вы можете разблокировать телефон и SIM-карту.

Шаг 2 Введите код взлома, который вы имели на целевом телефоне, который имеет активную сотовую сеть и чей номер должен быть клонирован. Вы можете получить доступ к секретному меню, чтобы записать электронный серийный номер.

Шаг 3 После этого вы можете использовать ту же процедуру, чтобы получить код взлома для телефона, который вы хотите клонировать. Просто выполните тот же процесс, чтобы получить электронный серийный номер.

Шаг 4 Замените электронный серийный номер телефона-клона на целевой. Вам нужен код от cellphonehacks.com, чтобы получить номер смены.

Шаг 5 Измените номер телефона-клона, чтобы он соответствовал целевому. Вы также должны начать использовать два телефона с одинаковым номером. Теперь вы можете клонировать номер телефона для целевого телефона.

Часть 3. Как клонировать номер телефона через SIM-аппарат

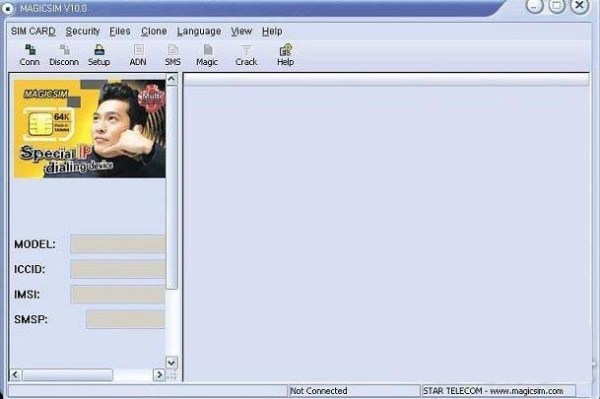

Если вы боитесь риска этих веб-сайтов, аппарат SIM всегда должен быть подходящим решением для клонирования номера телефона. Сначала вы должны приобрести чистую программируемую SIM-карту и устройство для чтения и записи прошивки SIM-карты. Более того, вам также необходимо загрузить некоторые программы для взлома SIM-карт, например, волшебную SIM-карту, на компьютер.

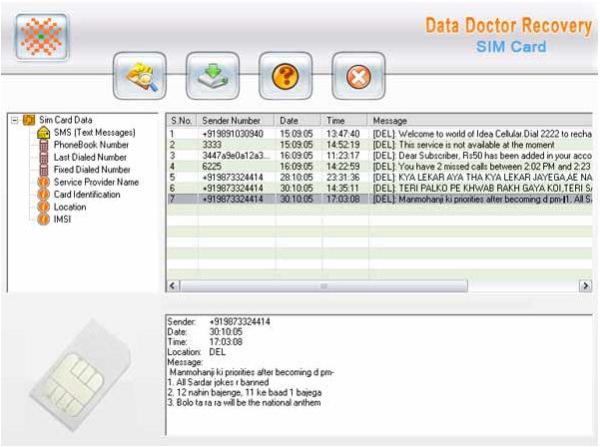

Шаг 1 Снимите SIM-карту со своего телефона, вы можете поместить ее в устройство чтения SIM-карт и подключить к компьютеру. Когда SIM-карта подключена к вашему компьютеру, программа для взлома SIM-карт прочитает информацию на SIM-карте.

Шаг 2 Как только программа распознает SIM-карту, вы можете выбрать «Crack SIM» на панели инструментов, чтобы выбрать все параметры поиска. Он получит все ключи для клонирования номера телефона. Вы можете снять или сохранить их в файл.

Шаг 3 Отключите целевую SIM-карту от файлового меню, чтобы избежать дальнейшего повреждения. После этого вам необходимо снова подключить SIM-карту к телефону, чтобы выяснить, работает ли она по-прежнему.

Шаг 4 После этого вставьте пустую SIM-карту в программу для чтения SIM-карт. Выберите «Записать на SIM-карту», чтобы записать информацию о целевом номере телефона в пустой файл с DAT-файлом.

Шаг 5 Запись данных на пустую SIM-карту занимает около 10-20 минут. Вас могут попросить ввести код безопасности у поставщика сети, просто введите код, чтобы клонировать номер мобильного телефона.

Часть 4. Как клонировать номер телефона с помощью инструмента шпионажа

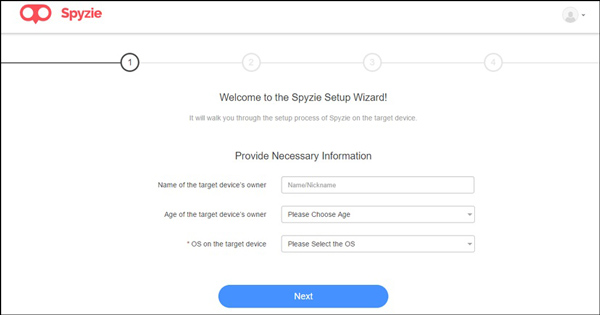

Шаг 1 Чтобы получить информацию с целевого телефона, сначала необходимо создать учетную запись в Spyzie. Введите адрес электронной почты и пароль, чтобы сначала зарегистрировать учетную запись.

Шаг 2 Введите необходимую информацию для целевого телефона, такую как имя, возраст и ОС целевого телефона. Как только вы все сделаете, вы можете получить электронное письмо с инструкциями по использованию панели инструментов или панели управления.

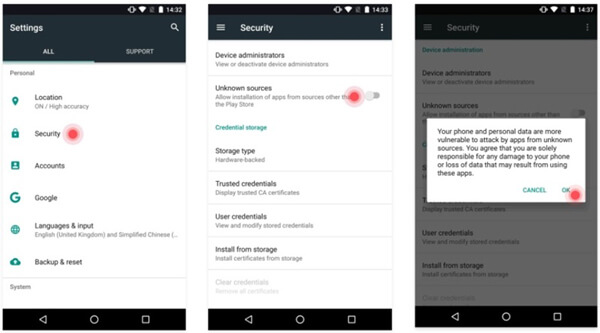

Шаг 3 Что касается целевого телефона, вы можете перейти в «Настройки», найти «Неизвестные источники» в «Экран блокировки и безопасность». Нажмите кнопку «ОК» на целевом телефоне Android или iPhone, чтобы загрузить файлы.

Шаг 4 После того, как вы загрузите и запустите шпионское приложение, вы можете нажать «Начать мониторинг». Существует скрытый режим, который сохраняет инструмент Spyzie абсолютно дискретным при клонировании данных телефона.

Часть 5. Как перенести файлы с одного телефона на другой

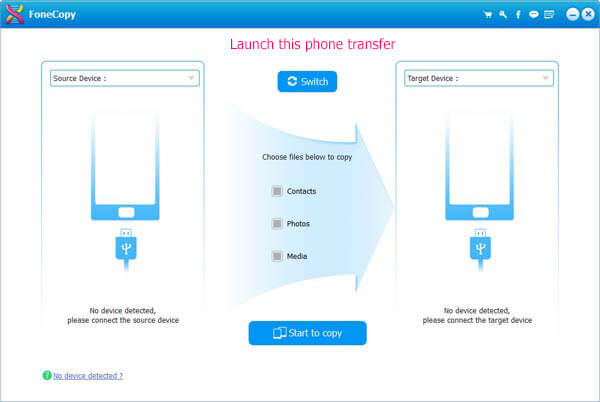

Если вам просто нужно получить контакты, текстовые сообщения и другую информацию с целевого мобильного телефона на другой, вам не нужно клонировать номер телефона или клонировать телефон, Aiseesoft FoneCopy является одним из самых профессиональных решений для передачи важных файлов между iPhone и Android в один клик.

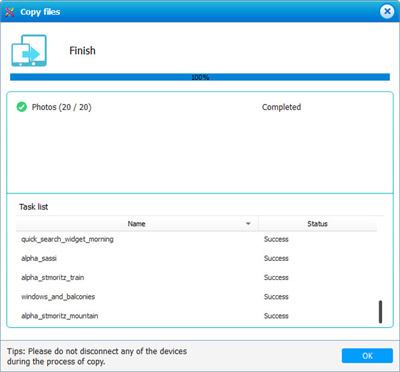

Шаг 1 Скачайте и установите FoneCopy на свой компьютер, запустите программу для передачи файлов между целевым телефоном и клоном. Подключите два устройства к компьютеру с помощью оригинальных USB-кабелей.

Шаг 2 Убедитесь, что выбрано правильное исходное и целевое устройства, нажмите «Переключить», если оно не правильное. Выберите файлы, которые вы хотите передать, включая файлы контактов, фотографий и мультимедиа.

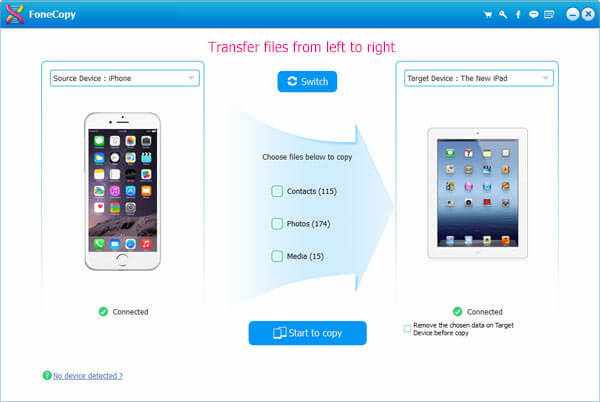

Шаг 3 Выбрав нужные файлы, вы можете нажать кнопку «Начать копирование», чтобы в один клик перенести данные с iPhone, iPad и iPad на Android. Он передаст всю полезную информацию целевой в кратчайшие сроки.

Часть 6. Как клонировать номер телефона и данные с телефона на другой

Если вы переключаете старый телефон на новый, клонирование номера телефона со старого телефона на новый является необходимым шагом.

Также следует копировать не только контакты, но и фотографии, музыку, видео и т. Д. Aiseesoft MobieSync является клонером данных телефона с Android на Android, iPhone на iPhone, Android на iPhone и iPhone на телефон Android. Он может передавать всю контактную информацию, такую как имя, изображение, адрес, адрес электронной почты, номер телефона, работа и т. Д., Одним щелчком мыши.

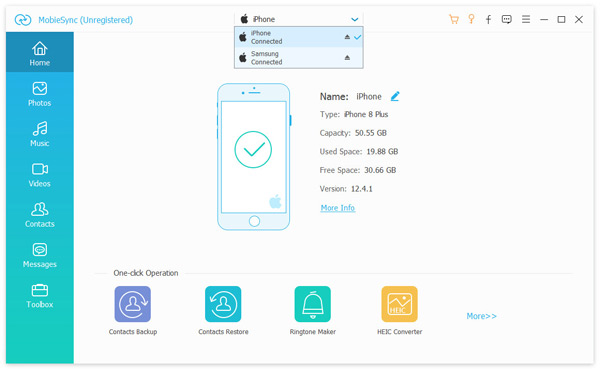

Шаг 1 Подключите оба телефона к компьютеру

Бесплатно загрузите это программное обеспечение на свой компьютер и запустите его после успешной установки.

Затем используйте два USB-кабеля для подключения обоих устройств к компьютеру, и это программное обеспечение обнаружит его автоматически.

Шаг 2 Посмотреть номер телефона

Включите исходный телефон, который будет отображаться в списке устройств.

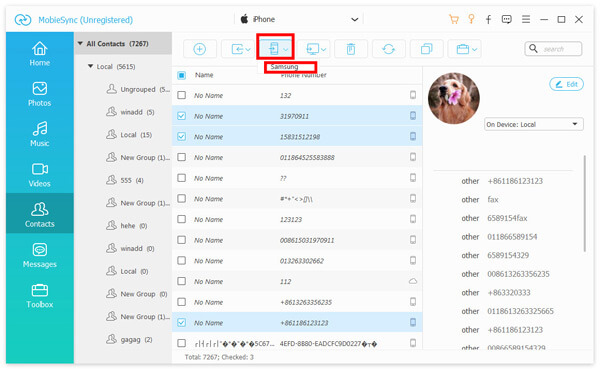

Затем нажмите «Контакты» на левой боковой панели, и все контакты с телефона будут показаны в правом окне в деталях.

Шаг 3 Клонировать контакты, включая номер телефона

Выберите контакты, которые вы хотите клонировать, и нажмите кнопку «Экспорт на устройство» вверху, чтобы выбрать целевое устройство, чтобы начать клонирование номера телефона на другой телефон.

Если вам нужно клонировать номер телефона и получать сообщения с целевого телефона, вам не обязательно быть профессиональным хакером. В статье объясняется алгоритм взлома телефонного номера и подробные решения. Если у вас есть другие вопросы о том, как клонировать номер телефона, вы можете поделиться с другими комментариями в статье сейчас

Что вы думаете об этом посте.

Рейтинг: 4.8 / 5 (на основе голосов 129) Подпишитесь на нас в

Как перенести фотографии с iPhone на ПК с Windows? В этой статье вы узнаете, как легко с iPhone X / 8/7/6/5 на ПК (включая Windows 10/8/7).

Как синхронизировать контакты / сообщения / заметки / картинки / календарь / музыку с iPhone на компьютер / Mac / iPad? Прочтите эту статью и узнайте, как синхронизировать iPhone.

Как удалить загрузки на iPhone? Прочтите эту статью, чтобы удалить загрузки с iPhone, включая удаление музыки / файлов приложений / другой истории загрузок с iPhone.

Профессиональный менеджер данных iPhone / Android и передача для передачи различных файлов между телефоном iOS / Android и компьютером и между двумя мобильными телефонами в один клик.

Как устроены SIM-карты. Часть вторая: атака клонов

SIM-карты можно клонировать. Как это делается и каким образом этим могут воспользоваться злоумышленники?

В первой части мы рассказывали про историю SIM-карт, теперь же начнем потихоньку разбираться с их безопасностью. Одной из первых уязвимостей SIM-карт стала возможность их клонирования, то есть чтения всего содержимого памяти одной симки и последующей записи этих данных в память другой карты. Напомним, что с точки зрения «железа» SIM-карта — это обычная смарт-карта, купить которую можно где угодно приблизительно по три рубля за ведро.

Во времена, когда аппаратов на две, три или четыре SIM-карты еще не существовало, именно с помощью клонирования решали проблему наличия нескольких симок: чтобы не переставлять их в одном телефоне туда-сюда, придумали «мультисимку». MultiSIM — это смарт-карта с увеличенным объемом памяти, в которую можно было записывать данные сразу нескольких SIM-карт.

При помощи нехитрого триггера (при каждом новом включении автоматически выбирался следующий набор ячеек, соответствующих очередной SIM-карте) между ними можно было переключаться, не вынимая сам модуль из аппарата. Конечно, об одновременной работе не шло и речи: телефон считал, что его выключили, заменили SIM-карту и включили снова.

Пользы от такого решения было немного (да и сегодня по-прежнему удобнее купить под вторую SIM-карту отдельный дешевый телефон, чем использовать двухсимочный), однако определенным спросом лет десять назад «мультисимки» пользовались. Продавались даже комплекты из собственно «болванки», адаптера для чтения и записи смарт-карт, подключаемого к компьютеру, и ПО для проведения «операции».

Однако возможность клонирования SIM-карты могла быть использована не только в мирных целях. Получив на короткое время доступ к SIM-карте абонента, злоумышленник мог изготовить ее клон и использовать его для компрометации. Дело в том, что если вставить клон в телефон в то время, когда в сети зарегистрирован легитимный абонент, то тот «вывалится» из сети, даже не зная об этом. Все входящие звонки и сообщения в этом случае будут поступать злоумышленнику, а он, в свою очередь, сможет звонить, писать и выходить в Интернет от имени жертвы.

SIM-карта сокровищ: как потерять все, потеряв один лишь телефон — http://t.co/ElKB4U1unJ

На телефоне жертвы в течение нескольких часов будут даже отображаться шкала приема и название оператора, создавая видимость нахождения в сети, однако звонить не получится до тех пор, пока жертва не догадается выключить и снова включить аппарат или же пока не произойдет принудительное обновление регистрации (обычно сети настроены на интервал в несколько часов).

Первое время клон вообще можно было зарегистрировать в сети где угодно, хоть на другом континенте. Впоследствии операторы внедрили примитивную защиту: если абонент вдруг внезапно регистрируется в сети очень далеко от того места, где он был недавно, то администраторы в центре управления получают уведомления об изобретении телепортации.

Голос как угроза: чем новая технология передачи голоса в сотовых сетях может быть опасна https://t.co/tb7OJqWn5w pic.twitter.com/yV949RSyht

Однако злоумышленник может зарегистрироваться в сети и рядом с легитимным абонентом, и от этого подобная защита никак не поможет. И тут возникает вопрос: почему же вообще возможно клонирование SIM-карт — нельзя ли как-то отменить или запретить эту возможность?

Ключ KI (Key Identification, «индивидуальный ключ аутентификации пользователя»), на основе которого происходит авторизация в сети, на самом деле не предназначен для чтения из SIM-карты: ведь процессор SIM-карты работает с ним «внутри», и наружу передавать ключ не требуется. Он даже хранится в защищенной от чтения области памяти, и каких-либо API для его чтения не существует.

Однако тут на помощь нехорошим парням приходят методы криптоанализа. Если много-много раз при помощи специальной программы запустить на вставленной в считыватель SIM-карте алгоритм A3 (то есть «скармливать» ей случайный пароль RAND и получать на выходе отзыв SRES), то можно выявить определенные закономерности и в конечном итоге вычислить ключ KI.

Оказывается, сотовые сети серьезно уязвимы: можно перехватывать трафик и выдавать себя за другого абонента — http://t.co/VXLbyz0rpf

Производительности компьютеров уже 10 лет назад хватало, чтобы совершить эту операцию за довольно-таки небольшое время — порядка нескольких минут. Правда, все не так однозначно. В SIM-карту встроен «таймер самоуничтожения», то есть счетчик количества запусков алгоритма преобразования с неким предельным значением. Например, 65 536 раз. Как только этот счетчик достигнет предела, процессор SIM-карты вообще перестанет выполнять запросы на вычисление SRES.

Если за лимитированное количество попыток вычислить KI не удастся, SIM-карта вообще превратится в тыкву, и нужно будет получать новую. Порой такое хотя и редко, но происходит и в обычной жизни: если SIM-карта выдана очень давно, использовалась активно, а значение счетчика изначально было задано небольшим.

Впрочем, не все так плохо. Методом криптоанализа можно получить KI и сделать клон только на SIM-картах, где используется самая старая версия алгоритма A3 под названием COMP128v1. Такие еще используются некоторыми операторами, и поэтому их можно клонировать. Более прогрессивные операторы уже перешли на усовершенствованные версии COMP128v2 и COMP128v3, которые гарантированно не позволяют вычислить ключ с помощью анализа такого количества пар RAND-SRES.

Тем не менее беспокоиться все-таки стоит. Дело в том, что злоумышленник может по-прежнему получить набор ключей сразу для большого количества SIM-карт, имея доступ к базе данных оператора, в которой они хранятся, либо получив доступ к таблицам соответствий, которые производитель SIM-карт передает оператору при отгрузке очередной партии. Для этого нужен коррумпированный сотрудник на той или иной стороне.

Кроме того, существует целая городская легенда о перехвате ключей из эфира — мол, современные компьютеры позволяют декодировать их буквально на лету. Однако напомним, что ключ KI не передается в эфир и хранится только в SIM-карте. Что же тогда перехватывают из эфира? Об этом расскажем в следующий раз.